本实验为个人资源禁止转载

作者:不想当网工

注:未经允许禁止转发任何内容

**注:该文章时校园网综合实验适合毕设,期末作业,完整版可联系作者领取,topo图私信作者,有什么问题也可以私信我,看到都会回复的。文章内容持续更新中......**

版权声明:本文为CSDN博主「不想当网工」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

目录

摘要

引言

一、 网络设计与原则

1.1网络设计原则

1.2系统设计原则

1.3网络系统设计目标

二、 需求分析

2.1用户需求

2.2 网络功能需求

2.3 网络拓扑需求

2.4 网络安全需求

三、 网络规划设计

3.1总体设计

3.2功能设计

3.3 网络安全设计

3.4 校园网络设计

3.5 ip地址和vlan 划分

3.6 设备选型

四、 网络设计

4.1服务器及各端口ip地址配置

4.2vlan及主干链路配置

4.3 链路聚合配置

4.4 HSRP配置

4.5 STP配置

4.6 路由配置

4.7 DHCP配置

4.8 NAT地址转换配置

4.9 ipsec VPN配置

4.10 GRE隧道配置

五、 验证测试

私信作者获取

总结

摘要

略

引言

略

- 网络设计与原则

1.1网络设计原则

1.1.1.高性能

随着业务的增加和计算机技术的发展,越来越多的用户连接到本地网络,终端和工作站的处理能力越来越强,图形图像和多媒体的应用越来越广泛,以至于每个用户实际上都需要有很高的可用带宽才能使网络通信顺畅, 网络成为提供多种服务的统一网络平台,应为不同的业务提供服务质量保证(QoS)。因此,设计方案充分考虑了未来流量的增加,以保证当前和未来网络的效率和流畅性。

1.1.2.可靠性和安全性

网络可拓展是设计网络时要考虑的重要原则。作为信息系统应用的依赖性和基础,系统必须持续可靠地运行,因此在系统结构的设计中,选择高可靠性的网络产品,适当设计网络架构,尽可能使用成熟的技术,网络的关键部分制定可靠的网络备份策略,对于重要的网络节点,必须采用先进可靠的容错技术来保证使网络系统能够独立排除故障,以尽可能维护专用网络上任何业务系统的正常运行。

1.1.3.可扩展性

网络必须能够满足当前的用户需求,以及未来增长、新技术开发和其他变化的需求。因此,在保护原始数量时,重要的是要确保用户数量增加,用户随时随地将设备添加到网络服务中。随着应用统计的发展,系统可以灵活、方便地扩展和升级硬件或软件系统。

网络的组织应考虑到未来几年网络的发展,以便通过增加基础设施和增加信道带宽来解决网络扩展问题,以满足不断增长的业务需求并保护对该网络建设的投资。

1.1.4.标准开放性

开支持国际标准的网络协议和作为国际标准的大型动态路由协议,使其成为提供与其他网络(如学校数据库和校园专网)的良好通信和互操作性以及未来网络扩展的理想选择。

1.1.5.对业务流量模型变化的适应性

未来,网络服务的流量模式将随着服务的发展而不断变化。因此,网络设计应考虑网络结构对未来业务流量模型变化的适应性,并可随流量变化轻松调整。

1.1.6. 对新业务的支持程度

随着传输技术的不断发展和基于IP的业务类型的激增,IP网络技术的应用已成为构建支持多种业务的单一网络平台的一种高性价比和高效率的做法。

网络将成为提供广泛服务的单一网络平台,网络的设计应该是适应未来城域网提供的新业务的网络结构。

1.2系统设计原则

随着网络技术的发展,校园自动化、数字化、网络化的发展越来越快,文学和信息服务的运营、运营管理和校园运营也越来越依赖网络,特别是近年来,随着数字校园的诞生,对网络的要求越来越高。

与其他网络相比,校园网络具有以下特点:具有极高的可靠性、稳定性、可扩展性、可管理性、高速和高带宽的特点,可满足媒体流、远程学习等带宽和数据敏感的实时应用。

1.3网络系统设计目标

校园网络系统设计应该考虑到网络的总体框架设计、网络管理设计、网络应用设计、网络安全设计等,要求达到的目标有一下几点:

第一,系统的兼容性好,实用性强,开放性好,符合国际标准,支持TCP/IP、IPX/SPX协议。

第二,随着传输技术的不断发展和基于IP的业务的激增,IP网络技术的应用已成为构建支持多种业务的单一网络平台的一种经济高效的方式。

网络将成为提供多种服务的单一网络平台,网络设计应是适应未来城域网提供的新功能的网络结构。

第三,整体设计最优原则,在进行设计的时候,需要根据合理性的原则,综合考虑,这种选择,充分顾及到:安全性、稳定性、实用性和拓展性。

第四,系统安全可靠,便于维护和管理。

第五,适应现代化技术的发展,与国内和国际互联网相连。

- 需求分析

2.1用户需求

(1)连接校内所有教学楼、实验楼、学生楼中的PC;

(2)支持大量同时用户浏览Internet;

(3)网络应该及时、高效地完成数据传输,确保电子教学的正常运做。满足学生上机要求;

(4)网络应该支持大规模的数据库应用。随着我国基础教育水平的提高,通过网络运行基于服务器/客户机的数据库查询检索是日常教学中教师和学生经常要进行的活动。

2.2 网络功能需求

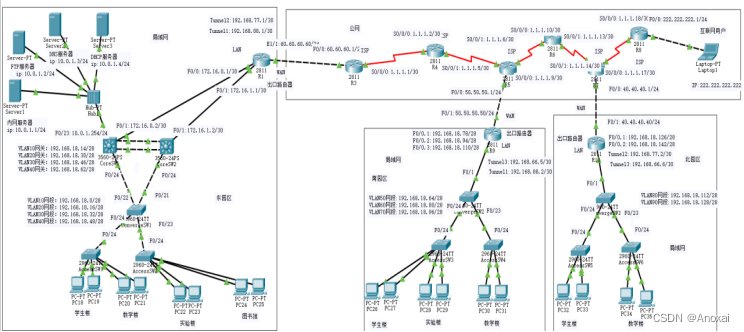

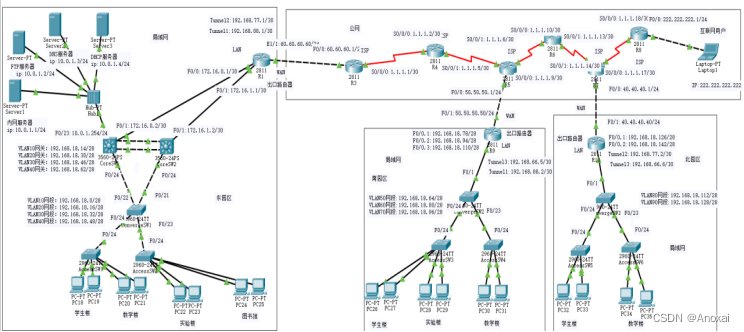

(1)该校园网络,核心层2台三层交换机,汇聚层1台交换机,接入层2台交换机,出口区域5台路由器。

(2)该设计模拟了三个校区的园区网络特征和设计。PPP用于园区网络外路由(东、南、北路由器)之间的连接层协议。

(3)校园网边界路由器启用NAT技术。

(4)画出网络拓扑图。

(5)在两台核心交换机之间提供冗余链路。

2.3 网络拓扑需求

随着校园网对因特网接入需求的增加,应该考虑校园网能够顺利实现与外部网络和Internet的连接。校园网络应具有使用灵活、管理简单的特点。由于校园网络不能在系统维护上投入太多专业人员,因此在设计时应考虑网络的使用和维护应尽可能简单。鉴于未来校园扩建和教学发展的需求,校园网络应具有良好的扩展能力,可以保证校园网络在需要时能够顺利升级到未来网络。此外,校园网络应能够保证新应用的顺利开发和实施。

2.4 网络安全需求

2.4.1网络安全

系统面向全校宣传部门和教师职工学生等,需保证基础网络环境的安全。系统的运行要依托于高校党委宣传部的基础网络及相关安全设备,从而保证了网络的安全性。

2.4.2数据安全

目前解决远程接入安全最有效的方案就是使用VPN技术,对于校园网来说,需要保证来自各种网络接入条件的师生都能够安全的接入到网内,同时还要支持手机接入,因此使用VPN安全接入网关来保证远程接入的安全,满足校园网用户的需求。

2.4.3应用安全

系统需设定严格的用户角色和访问权限,提供对数据不同层次等级的可访问能力。网络行为管理系统能够预先设置规则,限定师生只能上健康的网站,同时能够对上网的行为进行监控和管理,是校园网内有效的管理手段。

- 网络规划设计

3.1总体设计

校园网络规划该校园共有三个校区主校区采用三层架构。核心层,使用两台核心交换机,做hsrp实现链路备份,保证一台交换机出现问题,另一台也能继续工作。mstp实现链路冗余防止链路形成环路,两核心交换机之间使用链路聚合。对于汇聚层,使用一台交换机,用于汇聚流量,保证可靠性。对于接入层,暂时使用2台交换机,划入vlan,实现各楼栋间流量隔离和通信,全网配置DHCP技术实现自动获取IP地址,方便网络管理。通过NAT和VPN技术连接分校区和外网,保证全网安全。

3.2功能设计

(1)公司分为三个校区,主校区采用三层架构组网,接入层保留拓展空间方便后续扩建。

(1)交换机上配置mstp。暂定局域网内有vlan10-40。设定一个多生成树组中有实例instance1和instance2,将vlan10-20和vlan100划入instance1,将vlan30-40划入instance2。将CoreSW1定为instance1的根交换机,将CoreSW2定为instance2的根交换机。

(2)核心交换机做网关,以减轻路由器负担。核心交换机CoreSW1做vlan10-20和vlan100的网关,CoreSW2做vlan30-10的网关。同时实现网关的冗余,让CoreSW2做vlan10-20和vlan100的备份网关,CoreSW1做vlan30-40的备份网关。使校园网络避免环路,增强可靠性

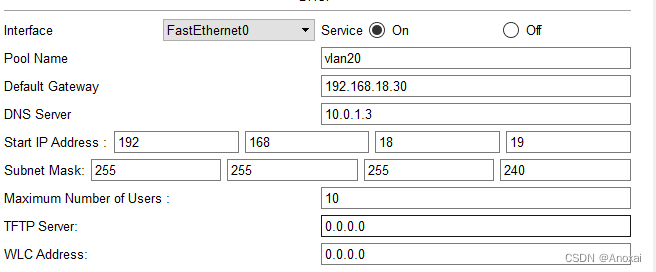

(3)用LSW1实现vlan1-2和vlan100的dhcp功能,用LSW2实现vlan4-5的dhcp功能,方便管理。

(5)R1上配置路由,写入到局域网的静态路由,以及到外网的缺省路由。其他路由器配置nat和VPN

3.3 网络安全设计

3.3.1 接入安全

接入层交换机看起来不是很重要,但其实不然,接入层交换机在整个网络拓扑中也承担

着重要的角色,稳定性是最基本的,在网络的传输的速度上也很重要,需要支持多种协议,

如 RSTP、端口安全、ACL 等,所以我们采用华为系列交换机,还支持MAC地址过滤和端口过滤功能,能有效防范黑客、病毒攻击,提供安全可靠的网络服务。

3.3.2 访问安全

1)控制设备应部署在网络边缘,提供访问控制服务;

2)进出网络的信息必须经过过滤,才能访问应用层HTTP、FTP、TELNET、SMTP、POP3等协议的命令级控制;

3)当会话在一段时间内或会话结束后,必须断开网络连接;

4)应限制网络流量和网络连接的最大数量;

5)必要的网络组件应采用技术方法防止地址欺骗;

6)根据允许的规则,用户和系统之间应做出允许或拒绝用户访问受控系统属性的决定,并且用户的控制细节程度应相同;

3.3.3 结构安全

1)确保主网设备的组装电源有冗余存储空间,满足高时需求;

2)路由管理应在工作与用户服务器之间共同进行,建立安全的访问路径。

3)应根据所讨论信息的性质、重要性和重要性区分不同的子网或网络颜色,并按照方便管控的原则,为网络上的每个子网分配地址部分。

4)避免将必要的网络部件放置在与外部信息系统直接连接的网络边缘,以及使用在主网络域和其他网络域之间隔离的可靠技术方法。

3.4 校园网络设计

网络的设计原则包括三方面:

(1)可靠性原则:一是业务稳定运行,二是故障恢复时间快。

(2)实用性和可扩展性:符合实际并且便于扩展。

(3)安全性:校园设备和链路必须具有冗余备份和内容安全性一个网络的拓扑图能够最直观的呈现这个网络的设计思想,几种经典的网络拓扑结构各有特点。我们使用最标准的三层架构。要求任何一台设备都不能宕机,所以所有交换机必须要有双机热备冗余备份。校园的网络拓扑如下图所示。

3.5 ip地址和vlan 划分

VLAN(虚拟局域网)或虚拟局域网 (VLAN) 是一种通信技术,它在逻辑上将物理 LAN 划分为多个广播域。VLAN 中的主机可以直接相互通信,但 VLAN 不能直接通信,从而将广播数据包限制为单个 VLAN。任何一个网络基础都是IP地址,网络设计也都是从IP地址和VLAN划分开始的。划分VALN是隔离广播域最有效的方法。子网划分和vlan划分是网络最基本的组成部分。本次VLAN的划分根据需求出发每个区域划分单独的VLAN,使区域之间相互独立,更便于管理。本次设计的VLAN和IP地址划分如表2-1所示:

表2-1地址规划

| 区域 | vlan | ip地址 |

| 东区学生楼 | vlan10 | 192.168.18.0/16 |

| 东区教学楼 | vlan20 | 192.168.16.16/16 |

| 东区实验楼 | Vlan30 | 192.168.18.32/16 |

| 东区图书馆 | Vlan40 | 192.168.18.48/16 |

| 南区学生楼 | Vlan50 | 192.168.18.64/16 |

| 南区实验楼 | Vlan60 | 192.168.18.80/16 |

| 南区教学楼 | Vlan70 | 192.168.18.96/16 |

| 北区学生楼 | Vlan80 | 192.168.18.112/16 |

| 北区教学楼 | Vlan90 | 192.168.18.128/16 |

3.6 设备选型

3.6.1 路由器选型

在路由器的设备选型中,首先要考虑的是设备运行的稳定性,因为其需要承载的是整个

公司网络的运行,在综合比较之下,这款设备既满足了公司网络运行的需求,价格也实惠,

性价比极高,可谓是物美价廉,故选择以下这款。

| 路由器参数 | ||||

| 设备品牌 | 设备型号 | 端口数量 | 传输速率 | 路由器类型 |

| 思科 | C891F-K9 | 8 | 10/100/1000Mbps | 校园级路由器 |

3.6.2 核心交换机选型

核心层交换机在公司内网中角色也是重中之重,需要非常大的包转发量及足够大的带宽

速率,同时还得支持多种路由协议和策略的应用,综合多方面的考虑,故选择以下这款。

| 路由器参数 | ||||

| 设备品牌 | 设备型号 | 端口数量 | 传输速率 | 交换机类型 |

| 思科 | C9300-24T-E | 24 | 10/100/1000Mbps | 核心交换机 |

3.6.3 接入层交换机

接入层交换机看起来不是很重要,但其实不然,接入层交换机在整个网络拓扑中也承担

着重要的角色,稳定性是最基本的,在网络的传输的速度上也很重要,需要支持多种协议,

如 RSTP、端口安全、ACL 等,所以我在这些最为基础的条件下选择了如下这款。

| 路由器参数 | ||||

| 设备品牌 | 设备型号 | 端口数量 | 传输速率 | 交换机类型 |

| 思科 | SG200-50 | 50 | 10/100/1000Mbps | 千兆交换机 |

3.6.4 服务器的选型

服务器是网络的一个重要节点,它将存储、处理公司网络上 80%以上的数据、信息

因此它也被称为网络的灵魂,所以校园的服务器存储能力要大、处理能力要强,才能满足公司的需求,故选择以下这款。

| 路由器参数 | ||||

| 设备品牌 | 设备型号 | 硬盘大小 | CPU型号 | 电源功率 |

| 思科 | USC C201 M2 | 10T | Inter Xeon E550 | 650W |

为设计合理的拓扑我们需要对设备进行合理的选择,我们使用模拟器现有的设备型号来搭建拓扑,具体设备选型如表2-2所示:

表2-2设备选型表

| 设备 | 型号 | 数量 |

| 交换机 | S3700 | 9 |

| 服务器 | Server | 3 |

| 路由器 | AR2220 | 2 |

| 终端主机(计算机) | PC、Client | 8 |

- 网络设计

4.1服务器及各端口ip地址配置

配置服务器IP,保证后续服务器测试,开启交换机三层接口,并配置端口路由,实现后续外网,服务器连接。

FTP服务器

DNS服务器

核心层交换机CoreSW1

CoreSW1(config)#int f0/1 //进入接口0/1

CoreSW1(config-if)#no switchport //把二层接口改为三层接口

CoreSW1(config-if)#ip address 172.16.0.2 255.255.255.252 //配置ip

CoreSW1(config-if)#int f0/23

CoreSW1(config-if)#no switchport

CoreSW1(config-if)#ip address 10.0.1.254 255.255.255.0

核心层交换机CoreSW2

CoreSW2(config)#int f0/1

CoreSW2(config-if)#no switchport

CoreSW2(config-if)#ip address 172.16.1.2 255.255.255.252

4.2vlan及主干链路配置

配置各层交换机vlan,交换机之间配置 trunk 模式,交换机和终端之间配置access模式,分割各楼报文,方便管理,解决冲突问题,接入层AccessSW1为例

接入层交换机AccessSW1

AccessSW1(config)#vlan 10 //创建vlan

AccessSW1(config-vlan)#vlan 20

AccessSW1(config-vlan)#int range f0/1-10 //配置一组端口

AccessSW1(config-if-range)#switchport access vlan 10 //配置为access模式 vlan10

AccessSW1(config-if-range)#int range f0/11-20

AccessSW1(config-if-range)#switchport access vlan 20

AccessSW1(config-if)#int f0/24

AccessSW1(config-if)#switchport mode trunk //配置为trunk模式

4.3 链路聚合配置

配置核心层交换机之间链路聚合,实现负载分担,提高链路的带宽,进入聚合接口配置链路聚合。

核心层交换机CoreSW1

convergeSW1 (config)#int range g0/1-2 //进入聚合端口

convergeSW1 (config-if-range)#channel-group 1 mode on //配置端口聚合

核心层交换机CoreSW2

ConvergeSW2 (config)#int range g0/1-2

ConvergeSW2 (config-if-range)#channel-group 1 mode on

4.4 HSRP配置

核心交换机做HSRP,以减轻路由器负担。核心交换机CoreSW1做vlan10-20和vlan100的网关,CoreSW2做vlan30-10的网关。同时实现网关的冗余,让CoreSW2做vlan10-20和vlan100的备份网关,CoreSW1做vlan30-40的备份网关。使校园网络避免环路,增强可靠性,当核心1交换机出现问题,核心2交换机接替核心1交换机的工作。

CoreSW1(config-if)#int vlan 10 //配置虚接口

CoreSW1(config-if)#standby 1 ip 192.168.18.14 //配置IP

CoreSW1(config-if)#standby 1 preempt //配置优先级

CoreSW1(config-if)#standby 1 priority 110

CoreSW1(config-if)#standby 1 track f0/1

CoreSW1(config-if)#int vlan 20

CoreSW1(config-if)#standby 1 ip 192.168.18.30

CoreSW1(config-if)#standby 1 preempt

CoreSW1(config-if)#standby 1 priority 105

CoreSW1(config-if)#standby 1 track f0/1

CoreSW1(config-if)#int vlan 30

CoreSW1(config-if)#standby 1 ip 192.168.18.46

CoreSW1(config-if)#standby 1 preempt

CoreSW1(config-if)#standby 1 priority 110

CoreSW1(config-if)#standby 1 track f0/1

CoreSW1(config-if)#int vlan 40

CoreSW1(config-if)#standby 1 ip 192.168.18.62

CoreSW1(config-if)#standby 1 preempt

CoreSW1(config-if)#standby 1 priority 105

CoreSW1(config-if)#standby 1 track f0/1

4.5 STP配置

交换机上配置stp。暂定局域网内有vlan10-40。将CoreSW1定为vlan10,30的根交换机vlan20,40为次根将CoreSW2定为vlan20.40的根交换机vlan10,30为次根。

核心层交换机CoreSW1

CoreSW1(config)#spanning-tree vlan 10 priority 0 //配置STP生成树优先级

CoreSW1(config)#spanning-tree vlan 20 priority 4096

CoreSW1(config)#spanning-tree vlan 30 priority 0

CoreSW1(config)#spanning-tree vlan 40 priority 4096

核心层交换机CoreSW2

CoreSW2(config)#spanning-tree vlan 10 priority 4096

CoreSW2(config)#spanning-tree vlan 20 priority 0

CoreSW2(config)#spanning-tree vlan 30 priority 4096

CoreSW2(config)#spanning-tree vlan 40 priority 0

4.6 路由配置

配置外网向内网访问路由,配置外网访问服务器路由,在配置内网访问外网的路由,实现全网互连,并在核心交换机配置前往r1的路由。

路由器R1

R1(config)#ip route 192.168.18.0 255.255.255.0 172.16.0.2 //前往内网核心1路由

R1(config)#ip route 192.168.18.0 255.255.255.0 172.16.1.2

R1(config)#ip route 10.0.1.0 255.255.255.0 172.16.0.2 //去往服务器路由

R1(config)#ip route 10.0.1.0 255.255.255.0 172.16.1.2

R1(config)#ip route 0.0.0.0 0.0.0.0 60.60.60.1 //内网去往外网路由

R1(config)#ip route 192.168.18.64 255.255.255.240 192.168.88.2

R1(config)#ip route 192.168.18.80 255.255.255.240 192.168.88.2

R1(config)#ip route 192.168.18.96 255.255.255.240 192.168.88.2

R1(config)#ip route 192.168.18.112 255.255.255.240 192.168.88.2

R1(config)#ip route 192.168.18.128 255.255.255.240 192.168.88.2

核心层交换机CoreSW1

CoreSW1(config)#ip route 0.0.0.0 0.0.0.0 172.16.0.1 //内网去往r1

核心层交换机CoreSW2

CoreSW2(config)#ip route 0.0.0.0 0.0.0.0 172.16.1.1

4.7 DHCP配置

配置DHCP服务器,DHCP服务器配置DHCP服务,交换机三层配置,开启路由功能,配置DHCP中继

核心层交换机CoreSW1

CoreSW1(config)#interface FastEthernet0/23

CoreSW1(config)#no switchport 二层接口变成三层接口 开启路由功能

CoreSW1(config)#ip address 10.0.1.254 255.255.255.0

CoreSW1(config)#service dhcp //开启dhcp功能

CoreSW1(config-if)#int vlan 10

CoreSW1(config-if)# ip helper-address 10.0.1.4

CoreSW1(config-if)#int vlan 20

CoreSW1(config-if)# ip helper-address 10.0.1.4

CoreSW1(config-if)#int vlan 30

CoreSW1(config-if)# ip helper-address 10.0.1.4

CoreSW1(config-if)#int vlan 40

CoreSW1(config-if)# ip helper-address 10.0.1.4

4.8 NAT地址转换配置

配置NAT地址转换,标记f0/1-2为内部接口,e1/1为外部接口配置IP网段nat地址转换

路由器R1

R1(config)#int range f0/0-1

R1(config-if)#ip nat inside //标记为内部接口

R1(config-if)#int e1/1

R1(config)#ip nat outside //将该接口标记为外部接口

R1(config-if)#access-list 10 permit 10.0.1.0 0.0.0.255 //匹配和允许来自10.0.1.0网段的

R1(config)#access-list 10 permit 192.168.18.0 0.0.0.255

R1(config)# ip nat inside source list 10 interface Ethernet1/1 overload启用内部源地址转换

4.9 ipsec VPN配置

R1(config)#ip nat inside source static tcp 10.0.1.1 80 60.60.60.60 80 //将10.0.1.1这台服务器的80端口映射到60.60.60.60的80端口;在R1配置本地身份验证配置本地AAA认证和VTY连接认证

路由器R1

R1(config)#aaa new-model//创建策略

R1(config)#aaa authentication login vec-a local

R1(config)#aaa authorization network vec-o local

R1(config)#username vec password 0 123

R1(config)#crypto isakmp policy 10

R1(config-isakmp)#hash md5

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#crypto isakmp client configuration group vecgroup

R1(config-isakmp-group)#key vec

R1(config-isakmp-group)#pool vecpool

R1(config-isakmp-group)#crypto ipsec transform-set map esp-3des esp-md5-hmac

R1(config)#crypto dynamic-map d-map 10

R1(config-crypto-map)#set transform-set map

R1(config-cryp6+to-map)#reverse-route

R1(config-crypto-map)#crypto map map client authentication list vec-a

R1(config)#crypto map map isakmp authorization list vec-o

R1(config)#crypto map map client configuration address respond

R1(config)#crypto map map 10 ipsec-isakmp dynamic d-map

R1(config)#ip local pool vecpool 192.168.18.243 192.168.18.253

R1(config)#int e1/1

R1(config-if)#crypto map map

*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

4.10 GRE隧道配置

GRE隧道可以像真实的网络接口那样传播多播数据包,R1这边做的隧道目的地址,指定为 50.50.50.50,为另一边隧道NAT变换后的IP地址

路由器R1

R1(config)#int tunnel 1 //创建并进入Tunnel接口视图

R1(config-if)#tunnel source e1/1

R1(config-if)#tunnel destination 50.50.50.50 //目标地址是对方外网口地址

R1(config-if)#ip address 192.168.88.1 255.255.255.252

R1(config-if)#int tunnel 2

R1(config-if)#tunnel source e1/1

R1(config-if)#tunnel destination 40.40.40.40

R1(config-if)#ip address 192.168.77.1 255.255.255.252

[r1-GigabitEthernet0/0/1]nat outbound 2000

- 验证测试

发表评论 取消回复