最近发现很多人,关注我的实验4 RHEL安装和管理软件-CSDN博客

这是实验三的一些小小的步骤如果点赞和收藏量多的话我可以放出来更加详细的步骤十多页吧,主要是懒得把我名字打马赛克;

当然如果需要其他的可以在评论区留言,我下周会挑选点赞、收藏、留言多的实验放出来。

我的实验成绩都是95左右

实验内容

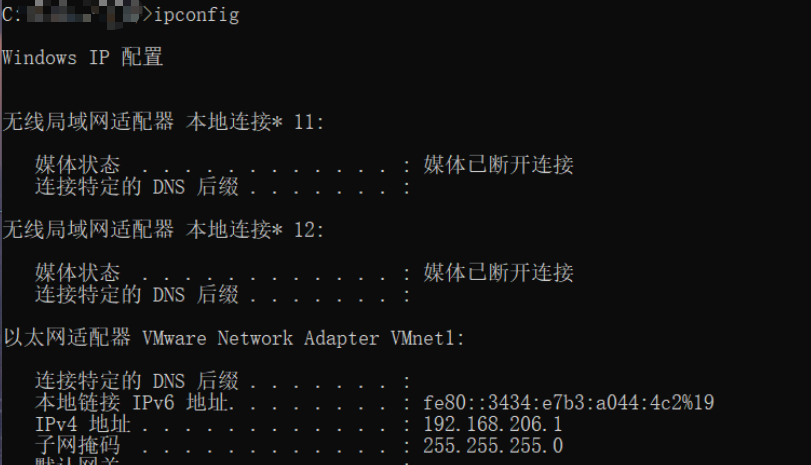

- 配置好测试网络环境,包含服务器与客户端,测试网络连通性。

- 安装配置WEB服务器

安装、启动httpd服务将其加入到开机启动项中,使其能够随系统开机而运行

修改主页为包含自己信息的文件:比如“我是网络2018的王洪,学号为123”。分别从windows及Linux客户端访问WEB服务器 - 安装配置FTP服务器

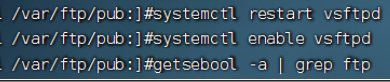

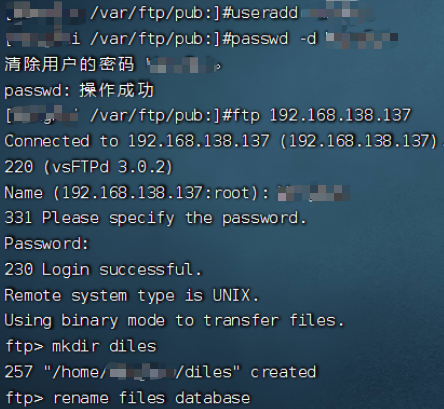

安装vsftp服务器,启动ftp服务;

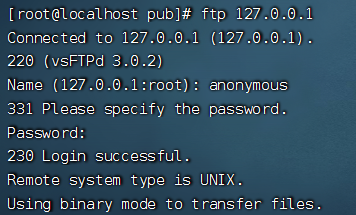

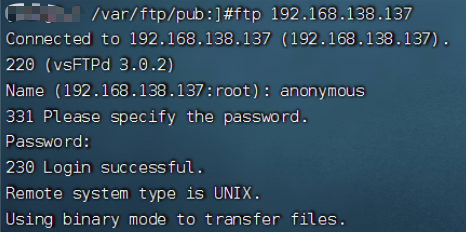

在客户机分别用ftp命令行工具和浏览器进行FTP服务测试

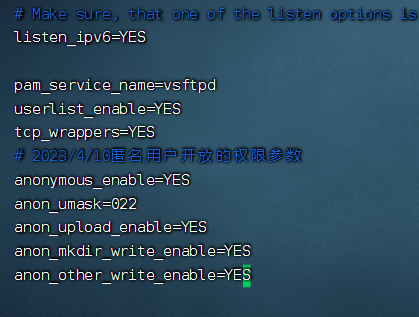

匿名开放模式实验:创建pub目录,并添加若干文件,分别测试允许、禁止匿名用户上传文件,允许匿名用户创建目录等不同权限的操作。

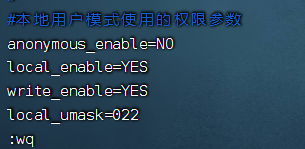

测试本地账号模式,本地用户名为自己的姓名 - 安装配置DNS服务器 ------(选作)

安装、启动BIND服务,设置全网监听并验证

修改配置文件,分别添加本地服务器主域名及www、ftp、mail服务器的正向域名解析记录。要求:域名包含自己的姓名,比如王洪同学的域名为wanghong.net,WEB服务器域名为www. wanghong.net,邮件服务器为mail. wanghong.net

配置验证方向地址解析

| 实验时间: | |||

| 实验名称:常用网络服务器安装与配置 | |||

| |||

| 实验环境描述:GNOME桌面环境或者Terminal命令行环境 | |||

| 实验拓扑及网络规划: 请画出实验网络拓扑图并标注服务器、客户端IP等参数

| |||

| 实验操作过程及配置说明:请按实验要求,参考实验手册、教材,参考ppt完成。 参考《linux就该这么学》 | |||

| 实验结果(可以是截屏图片):

yum install httpd

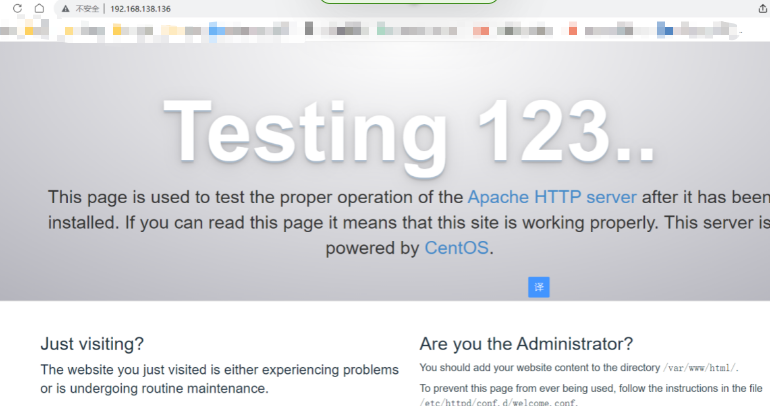

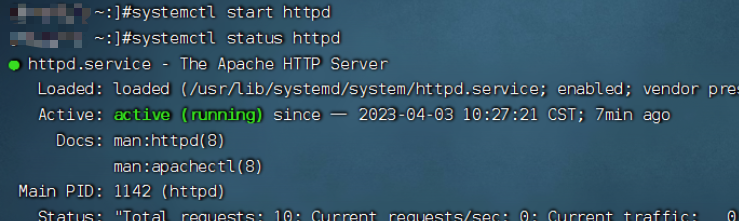

Systemctl start httpd Systemctl status httpd

关闭防火墙或打开httpd服务;主机验证是否能连通虚拟机 Firewall-cmd --permanent --add-service=http Firewall-cmd --complete-reload

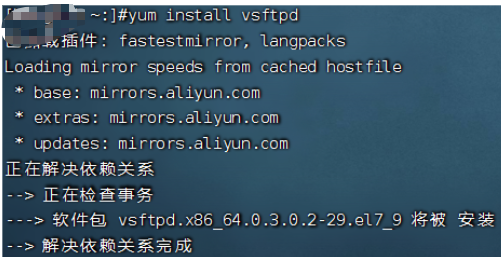

主机链接成功 yum install vsftpd 服务

yum install ftp 客户端

安装vsftp服务器,启动ftp服务;

vim /etc/vsftpd/vsftpd.conf

删除其中的root

| |||

| 总结和分析: 记录错误

Linux(环境篇):系统搭建本地FTP后,无法登录(331 Please specify the password.)问题解决-CSDN博客 FTP匿名登录和FTP常用命令以及ftp状态码:FTP匿名登录和FTP常用命令以及ftp状态码_ftp://anonymous-CSDN博客 客户端访问ftp遇到这个问题:

解决: 此网址使用了一个通常用于网络浏览以外目的的端口。出于安全原因,Firefox 取消了该请求_此网址使用了一个通常用于网络浏览以外目的的端口。出于安全原因,firefox 取消了-CSDN博客 放到qq浏览器就可以打开此页面,是浏览器版本不支持的问题! 总结: 本次实验让我真正理解了项目中所需要使用到的服务器安装与配置的过程,实用性极高,同时基于此次实验的经验教训我将更加深入地学习服务器搭建以及项目部署相关的知识,争取早日掌握独立搭建及修改错误的能力,更好地做到项目运维工作! | |||

细节如下:

修改httpd首页.html

修改/etc/httpd/conf/httpd.conf配置文件

[root@localhost ~]# vim /etc/httpd/conf/httpd.conf

在 vim 中,快速定位到 第 95行

命令模式下 输入 :95

修改为以下形式。记得去掉 # 号

ServerName 192.168.XX.XX:80

: wq 保存退出

3. 启动web服务

[root@localhost ~]# systemctl start httpd

[root@localhost ~]# netstat -ntl #确认80端口已启用

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN

tcp6 0 0 :::80 :::* LISTEN

tcp6 0 0 :::22 :::* LISTEN

tcp6 0 0 ::1:25 :::* LISTEN

4. 检查Apache Web服务是否正常

[root@localhost ~]# cd /var/www/html/

[root@localhost html]# ls

[root@localhost html]# iptables -F

[root@localhost html]# ifconfig

ens32: flags=4163 mtu 1500

inet 192.168.10.11 netmask 255.255.255.0 broadcast 192.168.10.255

inet6 fe80::20c:29ff:feda:182e prefixlen 64 scopeid 0x20 ether 00:0c:29:da:18:2e txqueuelen 1000 (Ethernet)

RX packets 930 bytes 77097 (75.2 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 575 bytes 77429 (75.6 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73 mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10

loop txqueuelen 1 (Local Loopback)

RX packets 88 bytes 7484 (7.3 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 88 bytes 7484 (7.3 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

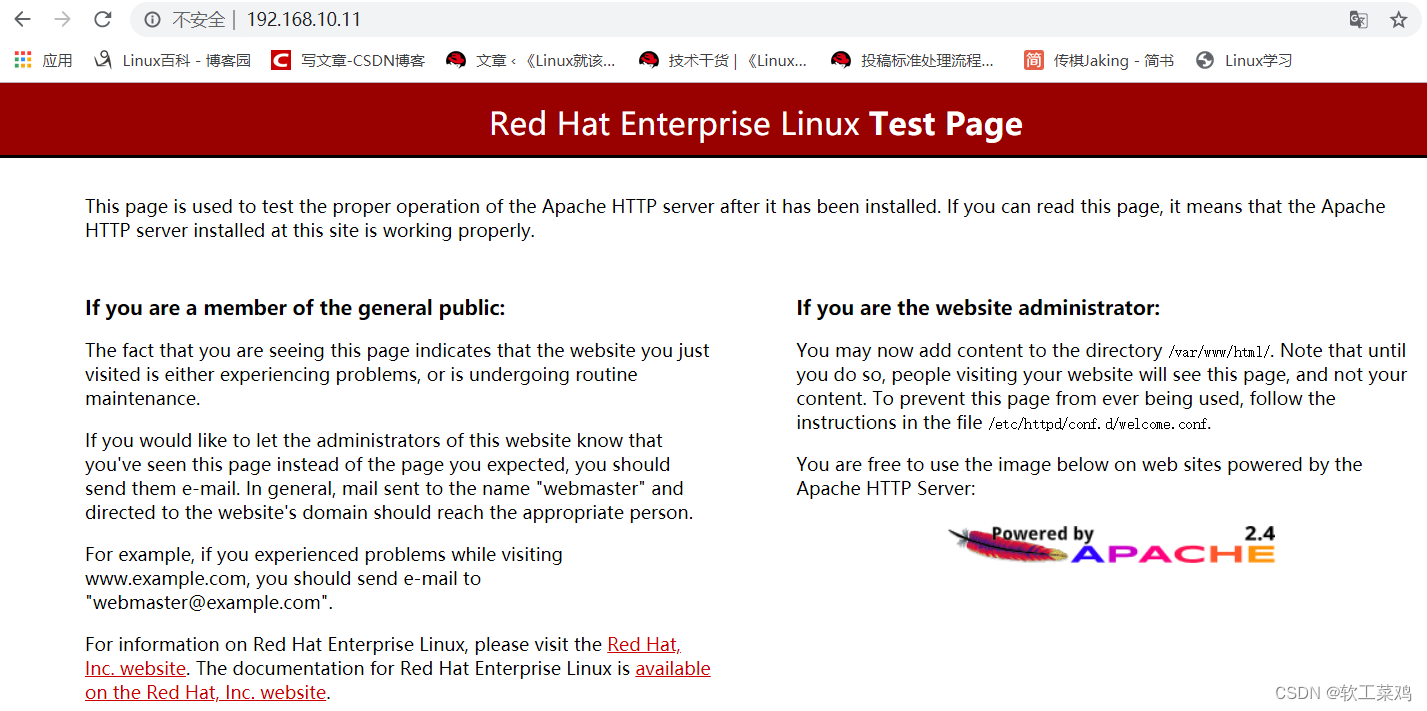

在浏览器输入192.168.10.11,出现以下界面,说明Apache Web服务正常。

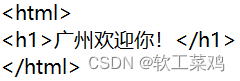

5. 自定义首页文件

[root@localhost html]# pwd

/var/www/html

[root@localhost html]# vim index.html

[root@localhost html]# systemctl restart httpd

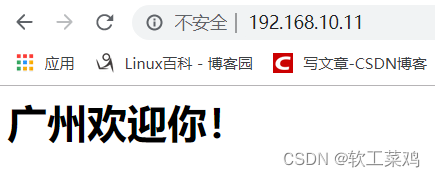

在浏览器输入192.168.10.11,出现以下界面,说明自定义首页文件生效。

[ 本文作者 ] 软工菜鸡

[ 博客链接 ] https://blog.csdn.net/m0_67184231

[ 版权声明 ] 如果您在非 CSDN 网站内看到这一行,

说明该死的侵权网络爬虫可能在本人还没有完整发布的时候就抓走了我的文章,

可能导致内容不完整,请去上述的原文链接查看原文。

发表评论 取消回复