信息安全:防火墙技术原理与应用.

防火墙概述:

防火墙安全风险:

(1)网络安全旁路:

(2)防火墙功能缺陷,导致一些网络威胁无法阻断:

(3)防火墙安全机制形成单点故障和特权威胁:

(4)防火墙无法有效防范内部威胁:

(5)防火墙效用受限于安全规则:

防火墙发展:

(1)防火墙控制粒度不断细化:

(2)检查安全功能持续增强:

(3) 产品分类更细化:

(4)智能化增强:

防火墙类型与实现技术:

(1)包过滤:

(2)状态检查技术:

(3)应用服务代理:

(4)网络地址转换技术(NAT):

(5)Web 防火墙技术:

(6)数据库防火墙技术:

(7)控防火墙技术:

(8)下一代防火墙技术:

(9)防火墙共性关键技术:

防火墙主要产品与技术指标:

(1)防火墙主要产品:

(2)防火墙主要技术指标:

防火墙防御体系结构类型:

(1)基于双宿主主机防火墙结构:

(2)基于代理型防火墙结构:

(3)基于屏蔽子网的防火墙结构:

防火墙技术应用:

(1)防火墙应用场景类型:

(2)防火墙部署基木方法:

防火墙概述:

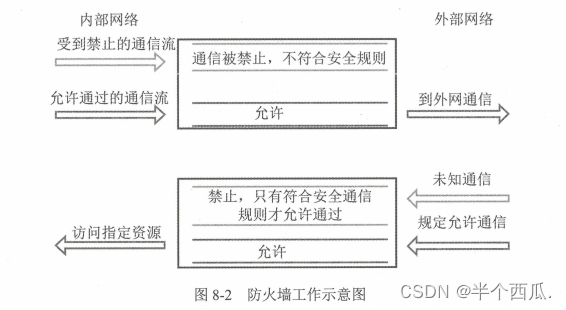

◆ 防火墙是由一些 软、硬件组合而成的网络访问控制器,它根据一定的安全规则来控制流过防火墙的网络包,如禁止或转发,能够屏蔽被保护网络内部的信息、拓扑结构和运行状况,从而起到网络安全屏障的作用。防火墙 般用来将内部网络与因特网或者其他外部网络互相隔离,限制网络互访,保护内部网络的安全.

◆ 防火墙的安全策略有两种类型:

▶ 白名单策略:只允许符合安全规则的包通过防火墙,其他通信包禁止;

▶ 黑名单策略:禁止与安全规则相冲突的包通过防火墙,其他通信包都允许;

◆ 防火墙的 功能 主要有以下几个方面:

▶ 过滤非安全网络访问:将防火墙设置为只有预先被允许的服务和用户才能通过防火墙;

▶ 限制网络访问:用来限制受保护网络中的主机访问外部网络的某些服务,例如某些不良网址。

▶ 网络访问审计:防火墙是外部网络与受保护网络之间的唯一网络通道,可以记录所有 通过它的访问,并提供网络使用情况的统计数据。

▶ 网络带宽控制:防火墙可以控制网络带宽的分配使用,实现部分网络质量服务 (QoS) 保障。

▶ 协同防御:防火墙和入侵检测系统通过交换信息实现联动,增强网络安全;

◆ 包过滤防火墙技术的优点:低负载、高通过率、对用户透明;

◆ 包过滤技术的弱点:不能在用户级别进行过滤,如不能识别不同的用户和防止 IP 地址的盗用。如果攻击者把自己主机IP 地址设成 个合法主机的 IP 地址,就可以轻易通过包过滤器;

◆ 状态防火墙处理包流程的主要步骤如下:

▶ 接收到数据包;

▶ 检查数据包的有效性,若无效,则丢掉数据包并审计;

▶ 查找会话表;若找到,则进一步检查数据包的序列号和会话状态,如有效,则进行地址转换和路由,转发该数据包; 否则,丢掉数据包并审计;

▶ 当会话表中没有新到的数据包信息时,则查找策略表,如符合策略表,则增加会话条目到会话表中,并进行地址转换和路由,转发该数据包;否则,丢掉该数据包并审计;

◆ 一般情况下,过滤路由器可按如下规则进行配置:

▶ 允许其他内部主机为某些类型的服务请求与外部网络建立直接连接;

▶ 任何外部网的主机只能与内部网络的代理主机建立连接;

▶ 任何外部系统对内部网络的操作都必须经过代理主机;

◆ 代理型结构的主要缺点:只要攻击者设法攻破了代理主机,那么对千攻击者来说,整个内部网络与代理主机之间就没有任何障碍了,攻击者变成了内部合法用户,完全可以侦听到内部网络上的所有信息;

防火墙技术应用:

(1)防火墙应用场景类型:

◆ 上网保护:利用防火墙的访问控制及内容过滤功能,保护内网和上网计算机安全,防止互联网黑客直接攻击内部网络,过滤恶意网络流量,切断不良信息访问;

◆ 网站保护:通过 Web 应用防火墙代理互联网客户端对 Web 服务器的所有请求,清洗异常流量,有效控制政务网站应用的各类安全威胁;

◆ 数据保护:在受保护的数据区域边界处部署防火墙,对数据库服务器或数据存储设备的所有请求和响应进行安全检查,过滤恶意操作,防止数据受到威胁;

◆ 网络边界保护:在安全域之间部署防火墙,利用防火墙进行访问控制,限制不同安全域之间的网络通信,减少安全域风险来源;

◆ 终端保护:在终端设备上安装防火墙,利用防火墙阻断不良网址,防止终端设备受到侵害;

◆ 网络安全应急响应:利用防火墙,对恶意攻击源及网络通信进行阻断,过滤恶意流量,防止网络安全事件影响扩大;

(2)防火墙部署基木方法:

第一步:根据组织或公司的安全策略要求,将网络划分成若干安全区域;

第二步:在安全区域之间设置针对网络通信的访问控制点;

第三步:针对不同访问控制点的通信业务需求,制定相应的边界安全策略;

第四步:依据控制点的边界安全策略,采用合适的防火墙技术和防范结构;

第五步:在防火墙上,配置实现对应的网络安全策略;

第六步:测试验证边界安全策略是否正常执行;

第七步:运行和维护防火墙;

学习书籍:信息安全工程师教程...

发表评论 取消回复