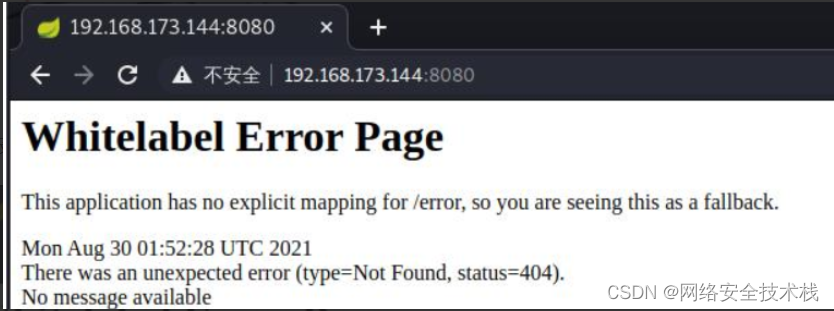

2.看报错页面,如果默认报错页面没有修复,那就是长这样

3.wappalyzer插件识别

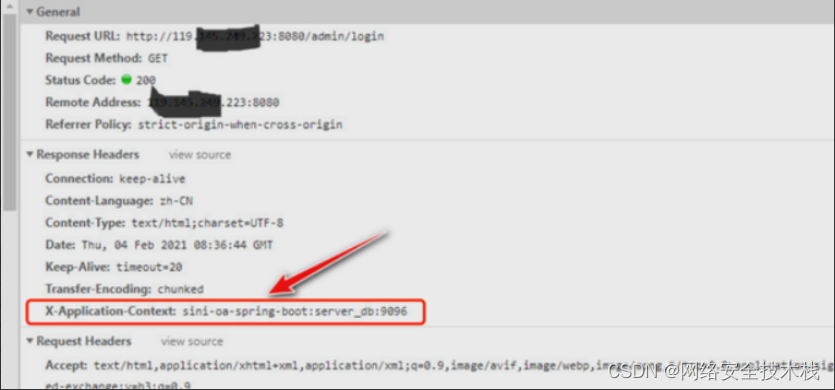

4.f12看X-Application-Context头

三.Struts2框架漏洞

四.shiro框架漏洞

五.fastjson反序列化

漏洞原理

利用 fastjson autotype 在处理 json 对象的时候,未对@type 字段进行完全的安全性验证,攻击者可以传入危险类,并调用危险类连接远程 rmi 主机,通过其中的恶意类执行代码。

判断/特征

流量特征

正常请求是 get 请求,没有请求体,可以构造错误的 post 请求,看响应包中是否有 fastjson 关键字。

发表评论 取消回复